Wat moet je weten over het Stagefright lek in Android?

Het zal je de afgelopen dagen ongetwijfeld zijn opgevallen. Samsung en Google zijn hard aan het werk om het nieuwste en laatste Android-lek ‘Stagefright’ te dichten. Kort uitgelegd komt het erop neer dat je Android-telefoon gehacked wordt via een downloadlink in een SMS of MMS-bericht. Zie hieronder alle feiten op een rij.

Wat het nog vervelender maakt, is de standaardinstelling die Android hanteert en daarmee het lek als het ware faciliteert. De SMS/MMS app van Android downloadt automatisch de ‘content’ die met de berichtjes meekomen. Dit heeft er al voor gezorgd dat Google en Samsung hebben aangekondigd vanaf nu iedere maand security updates voor Android-apparaten te pushen.

Maar even terug naar het lek: Stagefright.

Multimedia messaging system (MMS)

Het lek is ontdekt door onderzoekers bij Zimperium en bestaat eigenlijk uit een hele reeks gaten in de beveiliging van Android. Even voor de goede orde gaat het om de volgende zeven gaten: CVE-2015-1538, -1539, -3824, -3826, -3827, -3828 en -3829.

De bugs zitten in een nogal lastig deel van Android, wat voornamelijk wordt gebruikt door het MMS systeem van Android. Kent u dat nog, MMS? Hetzelfde als SMS maar dan met videos, geluid, foto’s en geen vervelende limiet van 160 tekens? Voor de jongeren onder ons; een voorloper van Whatsapp.

Het systeem is verouderd en kreeg tot afgelopen week niet veel aandacht meer, juist vanwege de explosieve groei van WhatsApp, Snapchat of Instagram. Maar de meeste Android smartphones zijn nog steeds in staat MMS-berichten te ontvangen en verwerken deze ook automatisch.

En daar schuilt het gevaar. Technisch gezien is een MMS een link die binnenkomt op je toestel zodat je de eigenlijke content van het bericht op een later moment kunt ophalen, als je ervoor kiest het bericht te lezen. Je vergelijkt dit het beste met e-mailprogramma’s die enkel de onderwerpregel tonen, zodat je zelf bepaalt of je een bericht negeert, verwijdert of opent.

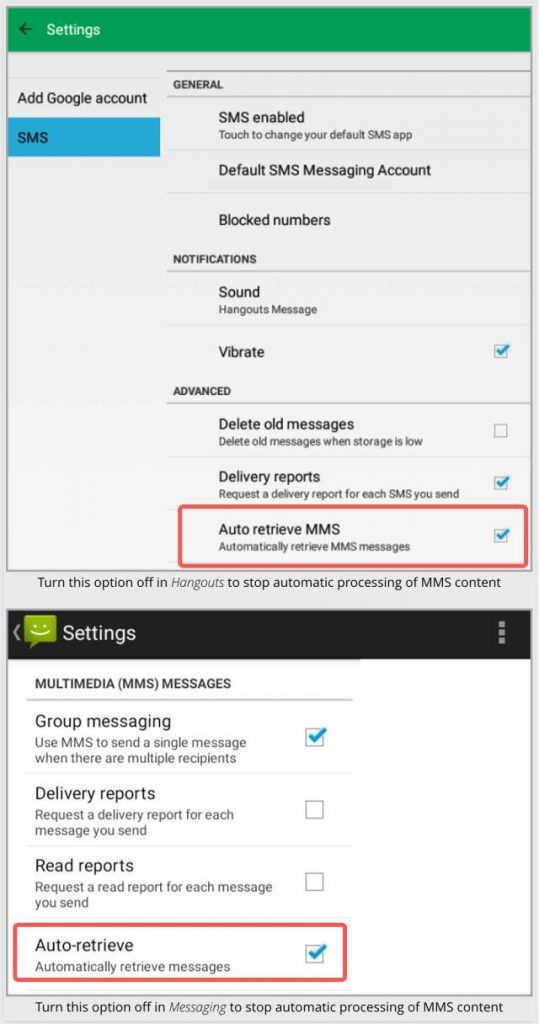

Maar de standaard SMS/MMS apps in Android 4.4 (KitKat) en 5.x (Lollipop) hebben als standaardinstelling deze content automatisch te downloaden zodra de berichten aankomen.

950 miljoen apparaten in risicogroep

De bugs die Zimperium ontdekte, stellen shellcode (uitvoerbare instructies vermomd als onschuldige multimedia gegevens) in staat je apparaat over te nemen zodra het geïnfecteerde bericht wordt gedownload.

Dus als cybercrimineel kan jij al de malafide activiteiten starten zodra het apparaat van je slachtoffer je geïnfecteerde berichtje ontvangt, zelfs als ze het bericht even later te wissen. Dit staat ook wel bekend als een Remote Code execution (RCE) kwetsbaarheid, zowat de ergste vorm van zijn soort.

Blijkbaar bestaat de bug al enige tijd, en Zimperium schat dan ook dat zo’n 950.000.000 apparaten het risico op infectie lopen (dat is een rekensom die komt van de 95 procent kans op de kwetsbaarheid maal de inmiddels 1 miljard Android apparaten in omloop).

De eerste patches zijn al onderweg

Google en Samsung weten inmiddels van Stagefright af en hebben aangekondigd iedere maand patches uit te brengen. Heb je bijvoorbeeld een Google Nexus en heb je recentelijk nog een update uitgevoerd, dan ben je waarschijnlijk goed voorzien.

Helaas is het aan alle andere leveranciers om Google en Samsung daarin te volgen. Sprint heeft al aangekondigd updates uit te sturen naar de Nexus 5 en 6 apparaten en naar Galaxy S6, S6 Edge, S5 en Note Edge apparaten. Maar een ander voorbeeld, T-Mobile, wist ons nog niet te vertellen wanneer zij updates zouden uitsturen.

Dat is namelijk de bottleneck van Android. Leveranciers hebben de mogelijkheid Android samen met hun eigen software te gebruiken maar Google laat het ook aan die leveranciers over om de benodigde updates naar hun gebruikers te sturen.

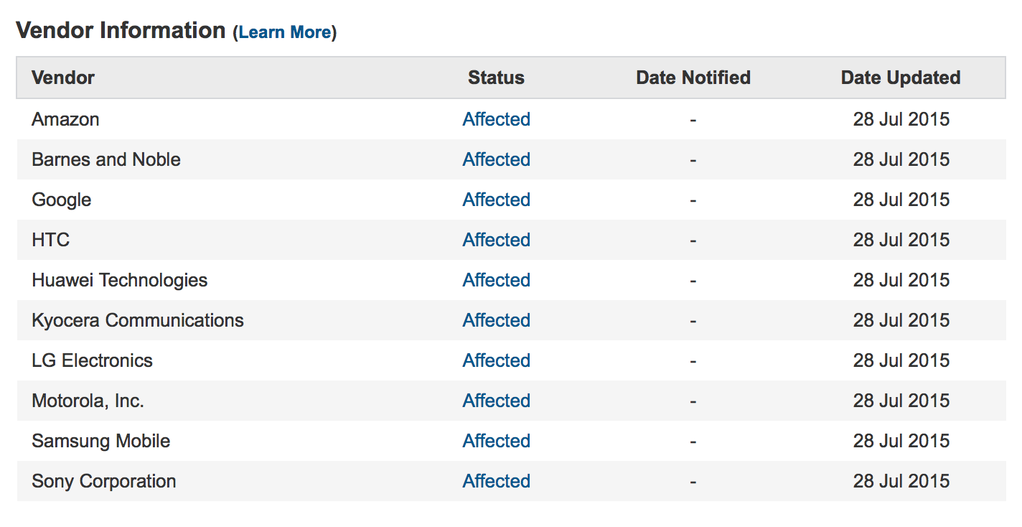

Voor sommige gebruikers betekent dit dus dat je al snel een patch hebt en weer veilig bent, maar voor anderen betekent het dat ze maanden kunnen wachten op een dergelijke patch (als die er komt). Zimperium heeft namelijk in hun post over Stagefright nog enkele carriers genoemd waarvan de apparaten binnen de risicogroep vallen, en naast Samsung en Google hebben deze partijen nog niets over patches gecommuniceerd.

Figuur 1- Carriers met risico-apparaten (Bron: Zimperium)

Wat kan je doen tegen Stagefright?

- Vraag aan de leverancier van je Android-apparaat of er inmiddels een patch beschikbaar is

- Kan je geen patch krijgen, vraag dan wanneer je deze mag verwachten zodat je zo snel mogelijk kunt handelen

- Als je berichtenapp dit ondersteunt (Messaging en Hangouts doen dit allebei), zet dan de optie ‘MMS automatisch ophalen’ uit

- Als je apparaat dit ondersteunt, stel dan in dat berichten van onbekende verzenders worden geblokkeerd

- Als je SMS/MMS app het niet toestaat om de functie “MMS automatisch ophalen” uit te zetten, overweeg dan gebruik te maken van Android Messaging, die deze functie wel ondersteunt

Kortom, hangt je hele online status en leven niet af van MMS’en en ben je in staat de automatische download-feature uit te zetten, ben je gelukkig al een heel eind op weg om deze dreiging tegen te gaan.

Natuurlijk moet je na het uitschakelen van deze functie niet zomaar een berichtje van onbekende verzenders openen. Krijg je dus bericht van iemand die je niet kent, lijkt het me best dit eerder te verwijderen dan te openen.

En hou er rekening mee dat ‘Stagefright’ zich niet alleen beperkt tot MMS, het richt zich juist op het type content dat zich leent tot MMS. Firefox voor Android heeft onlangs nog een update gehad omdat het blijkbaar ook kwetsbaar was via webpagina’s die geïnfecteerde video’s bevatten.

Dus, ga zeker op zoek naar die patches, schakel de automatische download-functie uit en open niet lukraak ieder SMS of MMS bericht.

Plaats een reactie

Uw e-mailadres wordt niet op de site getoond