StrongPity is een technisch vaardige APT dat voornamelijk geïnteresseerd is in versleutelde data en communicatie. In de afgelopen paar maanden heeft Kaspersky Lab een aanzienlijke escalatie waargenomen in zijn aanvallen op gebruikers die op zoek waren naar twee gerespecteerde encryptie tools: WinRAR document- en TrueCrypt systeemencryptie. De malware bevat componenten die de aanvallers volledige controle over het systeem van hun slachtoffer geven, zodat ze de inhoud van schijven kunnen stelen en ook extra modules kunnen downloaden om communicatie en contactgegevens te verzamelen. Kaspersky Lab heeft tot nu toe bezoeken aan StrongPity-websites en de aanwezigheid van StrongPity-componenten gedetecteerd op meer dan duizend doelsystemen.

Watering holes en vergiftigde installers

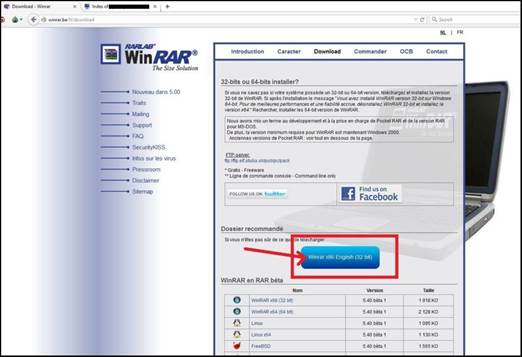

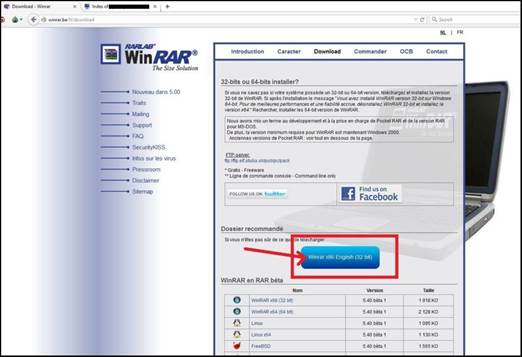

Om hun slachtoffers in de val te lokken, bouwden de aanvallers frauduleuze websites. In één geval verwisselden ze twee letters in een domeinnaam zodat klanten dachten dat het een legitieme installatiesite betrof voor WinRAR-software. Vervolgens plaatsten ze een prominente link naar dit schadelijke domein op de website van een WinRAR-distributeur in België, waarbij ze kennelijk de “Aanbevolen” link op de site vervingen door die van de watering hole, om zo nietsvermoedende gebruikers naar hun vergiftigde installer te leiden. Kaspersky Lab ontdekte de eerste succesvolle omleiding op 28 mei 2016.

Vrijwel tegelijkertijd, op 24 mei, begon Kaspersky Lab schadelijke activiteit waar te nemen op de website van een Italiaanse WinRAR-distributeur. In dit geval werden gebruikers echter niet omgeleid naar een frauduleuze website, maar kregen ze de schadelijke StrongPity-installer rechtstreeks toegediend vanaf de site van de distributeur.

StrongPity leidde daarnaast bezoekers om van populaire websites om software te delen naar zijn van een trojan voorziene TrueCrypt-installers. Deze activiteit was eind september nog steeds gaande. De kwaadaardige links zijn inmiddels verwijderd van de WinRAR-distributeursites, maar eind september was de frauduleuze TrueCrypt-site nog steeds in de lucht.

Geografie van de betrokkenen

Uit gegevens van Kaspersky Lab blijkt dat in de loop van één week de via de site van de Italiaanse distributeur verspreide malware terechtkwam op honderden systemen in Europa en Noord-Afrika/Midden-Oosten, maar waarschijnlijk gaat het om nog veel meer infecties. Over de hele zomer gezien werden Italië (87%), België (5%) en Algerije (4%) het meest getroffen. De slachtoffergeografie van de geïnfecteerde website in België was vergelijkbaar. Gebruikers uit België waren hier goed voor ruim de helft (54%) van meer dan 60 succesvolle hits. Aanvallen op gebruikers via de frauduleuze TrueCrypt-website werden geïntensiveerd in mei 2016, waarbij 95% van de slachtoffers uit Turkije afkomstig was.

“De door deze dreigingsactor gebruikte technieken zijn heel slim. Ze lijken op de benadering van de Crouching Yeti/Energetic Bear APT, begin 2014, waarbij het ging om het toevoegen van trojans aan legitieme installers voor IT-software voor industriële besturingssystemen en het compromitteren van authentieke distributiesites. Deze tactieken zijn een gevaarlijke tendens die moet worden aangepakt door de beveiligingsindustrie. De zoektocht naar privacy en gegevensintegriteit mag een individu niet blootstellen aan offensieve watering hole-schade. Watering hole-aanvallen zijn van aard onnauwkeurig, en wij hopen de discussie aan te zwengelen over de behoefte aan eenvoudigere en verbeterde controle op de levering van encryptie-tools”, zegt Kurt Baumgartner, Principal Security Researcher bij Kaspersky Lab.

Kaspersky Lab detecteert alle StrongPity-componenten als: HEUR:Trojan.Win32.StrongPity.gen en Trojan.Win32.StrongPity.* en als andere generieke detecties.

Lees voor meer informatie over de StrongPity watering hole-aanvallen de blog op Securelist.com.

Lees voor meer informatie over het beperken van de risico’s van geïnfecteerde encryptiesoftware de blog op Kaspersky Business.

Ga voor meer informatie over Kaspersky Labs APT Intelligence rapportagedienst naar: http://www.kaspersky.com/enterprise-security/apt-intelligence-reporting.