Kaspersky ontdekt dat Lazarus APT zich richt op nucleaire organisaties met nieuwe CookiePlus-malware

|

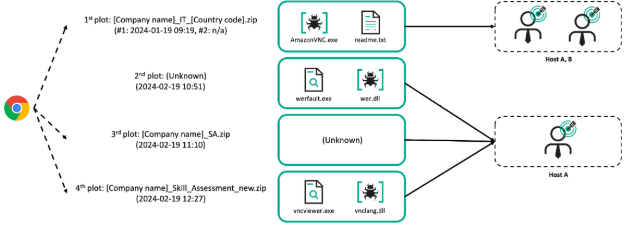

Utrecht, 20 december 2024- Lazarus’ belangrijkste operatie, “Operation DreamJob,” blijft zich ontwikkelen met nieuwe verfijnde tactieken die al meer dan vijf jaar worden ingezet, volgens Kaspersky’s Global Research and Analysis Team (GReAT). De meest recente doelwitten zijn werknemers van een nucleair gerelateerde organisatie, die werden geïnfecteerd via drie gecompromitteerde archiefbestanden, vermomd als vaardigheidstests voor IT-professionals. Deze lopende campagne maakt gebruik van geavanceerde malware, waaronder een recent ontdekte modulaire backdoor genaamd CookiePlus, vermomd als een open-source plug-in. Kaspersky’s GReAT ontdekte een nieuwe campagne die is gekoppeld aan de beruchte Operation DreamJob, ook bekend als DeathNote. Deze operatie wordt toegeschreven aan de beruchte Lazarus-groep. In de afgelopen jaren is de campagne aanzienlijk geëvolueerd. Wat begon in 2019 met aanvallen gericht op wereldwijde cryptocurrency-gerelateerde bedrijven, is in 2024 uitgebreid naar IT- en defensiebedrijven in Europa, Latijns-Amerika, Zuid-Korea en Afrika. Het nieuwste rapport van Kaspersky biedt nieuwe inzichten in een recente fase van deze activiteiten, waarin een campagne wordt onthuld die werknemers van een nucleair gerelateerde organisatie in Brazilië en een onbekende sector in Vietnam als doelwit had. Dit is een cluster die wordt geassocieerd met de beruchte Lazarus-groep. In de loop der jaren is deze campagne aanzienlijk ontwikkeld. Aanvankelijk kwam de campagne op in 2019, met aanvallen die gericht waren op wereldwijde cryptocurrency-gerelateerde bedrijven. In 2024 is de campagne uitgebreid naar IT- en defensiebedrijven in Europa, Latijns-Amerika, Zuid-Korea en Afrika. Het nieuwste rapport van Kaspersky biedt nieuwe inzichten in een recente fase van hun activiteiten, waarbij een campagne wordt onthuld die gericht is op werknemers van dezelfde nucleair-gerelateerde organisatie in Brazilië en werknemers van een onbekende sector in Vietnam. Over de periode van een maand werden minstens twee werknemers van dezelfde organisatie het doelwit van Lazarus, die meerdere archiefbestanden ontvingen die vermomd waren als vaardigheidsbeoordelingen voor IT-functies bij prominente luchtvaart- en defensiebedrijven. Lazarus leverde het eerste archief in eerste instantie aan hosts A en B binnen dezelfde organisatie en probeerde na een maand agressievere aanvallen uit op het eerste doelwit. Waarschijnlijk gebruikten ze vacatureplatforms, zoals LinkedIn, om de aanvankelijke instructies af te leveren en toegang tot de doelwitten te krijgen. Lazarus heeft aflevermethodes ontwikkeld en hardnekkigheid verbeterd door een complexe infectieketen met verschillende soorten malware, zoals een downloader, loader en backdoor. Ze lanceerden een aanval in meerdere fasen waarbij gebruik werd gemaakt van VNC-software, een remote desktopviewer voor Windows en een andere legitieme VNC-tool om malware te verspreiden. De eerste fase bestond uit een gemanipuleerde AmazonVNC.exe, die een downloader genaamd Ranid Downloader ontsleutelde en uitvoerde om interne bronnen van het VNC-bestand te extraheren. Een tweede archief bevatte een schadelijke vnclang.dll die MISTPEN-malware laadde, die vervolgens aanvullende payloads ophaalde, waaronder RollMid en een nieuwe variant van LPEClient. |

|

|

Route van kwaadwillende bestanden die zijn aangemaakt op de host van het slachtoffer Daarnaast gebruikten ze een ongeziene plugin-gebaseerde backdoor die GReAT-experts CookiePlus noemden. Deze was vermomd als ComparePlus, een open-source Notepad++ plugin. Eenmaal geïnstalleerd verzamelt de malware systeemgegevens, waaronder de computernaam, proces-ID en bestandspaden, en laat de hoofdmodule gedurende een bepaalde tijd “slapen”. Het past ook zijn uitvoeringsschema aan door een configuratiebestand te wijzigen. “Er zijn aanzienlijke risico’s, waaronder diefstal van gegevens, omdat Operation DreamJob gevoelige systeeminformatie verzamelt die kan worden gebruikt voor identiteitsdiefstal of spionage. Doordat de malware zijn acties kan uitstellen, kan hij detectie op het moment van binnendringen ontwijken en langer op het systeem blijven. Door specifieke uitvoeringstijden in te stellen, kan het met tussenpozen werken zodat het niet wordt opgemerkt. Daarnaast kan de malware systeemprocessen manipuleren, waardoor het moeilijker te detecteren is en mogelijk leidt tot verdere schade of uitbuiting van het systeem,” aldus Sojun Ryu, lead security reasearcher bij Kaspersky’s Global Research and Analysis Team. Lees meer over de nieuwe Lazarus-campagne op Securelist.com. ### Over het Global Research & Analysis Team Het Global Research & Analysis Team (GReAT) is opgericht in 2008 en is actief in het hart van Kaspersky. Het brengt APT’s, cyberspionagecampagnes, belangrijke malware, ransomware en ondergrondse cybercriminele trends over de hele wereld aan het licht. Vandaag de dag bestaat GReAT uit meer dan 40 experts die wereldwijd werken – in Europa, Rusland, Latijns-Amerika, Azië en het Midden-Oosten. Getalenteerde securityprofessionals zorgen voor bedrijfsleiderschap in anti-malware onderzoek en innovatie, en brengen ongeëvenaarde expertise, passie en nieuwsgierigheid in bij het ontdekken en analyseren van cyberbedreigingen.

|

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.