Zscaler ThreatLabz ontdekt meerlaagse malware-dreiging in open source Python-bestanden

|

Amsterdam, 3 september 2025 – Het Zscaler ThreatLabz-team heeft tijdens hun doorlopende onderzoek naar dreigingen op 22 juli 2025 een verdacht Python-pakket genaamd termncolor ontdekt. Dit pakket leek op het eerste gezicht onschuldig, maar was dat niet. Dat deze dreiging werd ontdekt in een Python-pakket, benadrukt de noodzaak om open source-ecosystemen en -bestanden goed te monitoren vóór gebruik in de eigen omgeving. Termncolor doet zich voor als legitiem programma |

|

|

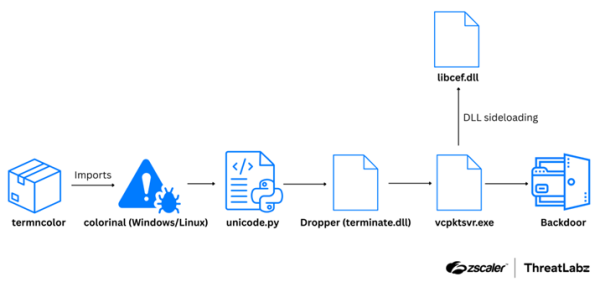

Figuur 1: de aanvalsketen van termncolor Colorinal start met het installeren van unicode.py, welke cruciaal is voor de werking van de malware. Op het eerste gezicht lijkt unicode.py een normaal Python-script voor kleurprogramma’s. De analyse van het ThreatLabz-team onthult echter dat dit script een DDL laadt die vervolgens de payload van de malware implementeert. Hiermee start de eerste fase van de aanval. Om detectie te voorkomen, verwijdert de malware zowel unicode.py als de DLL na uitvoering. De malware bevat naast Windows ook een Linux-variant om zijn bereik te vergroten. De malware maakt gebruik van legitieme communicatieplatforms om informatie te delen met de aanvaller Om deze informatie te communiceren maakt deze malware gebruik van open source-chatapplicatie Zulip. Door legitieme communicatiepatronen na te bootsen poogt de malware om zijn activiteiten te verhullen. Zscaler ThreatLabz heeft drie actieve gebruikers ontdekt die in verband konden worden gebracht met het uitvoeren van deze malware-campagne. De auteur is vermoedelijk actief sinds 10 juli 2025 en er zijn in totaal 90.692 berichten uitgewisseld op het platform met een totale bestandsopslag van 23 MB. Conclusie Bezoek de website voor een uitgebreide technische analyse van deze campagne. |

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.