Zscaler waarschuwt voor Linux-gebaseerd DreamBus Botnet

Amsterdam, 28 januari 2021 – Zscaler’s ThreatLabZ-team presenteert nieuwe bevindingen over een op Linux gebaseerde malware-familie, bekend als het DreamBus Botnet. De malware is een variant van SystemdMiner, dat bestaat uit een serie Executable en Linkable Format (ELF)-binaries en Unix-shellscripts. Verschillende componenten van het botnet zijn in het verleden al eens geanalyseerd. Zo bleek eerder dat veel van de DreamBus-modules slecht worden gedetecteerd door security-oplossingen. Dit is onder andere omdat op Linux gebaseerde malware minder gebruikelijk is dan Windows-gebaseerde malware. Veel kritieke zakelijke systemen draaien echter op Linux. Malware die kwaadwillenden toegang verschaffen tot deze systemen kunnen significante disrupties en onherstelbare schade veroorzaken. Zeker omdat deze systemen tegenwoordig essentieel zijn voor de bedrijfscontinuïteit.

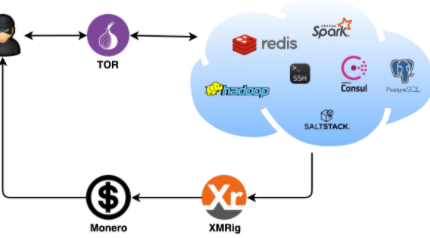

De DreamBus-malware vertoont worm-like gedrag dat zich, door zijn veelzijdige benadering, snel over het internet verspreidt. Deze technieken omvatten verschillende modules die impliciet vertrouwen, zwakke wachtwoorden en ongeautoriseerde remote code execution (RCE)-kwetsbaarheden exploiteren in populaire applicaties, zoals Secure Shell (SSH), IT-beheertools, verschillende cloudgebaseerde applicaties en databases. Specifiek deze applicaties zijn doelwit omdat zij vaak draaien op systemen met krachtige onderliggende hardware met aanzienlijke hoeveelheden geheugen en krachtige CPU’s – welke kwaadaardige actoren in staat stellen om geld te verdienen door het minen van cryptocurrency.

Terwijl de primaire DreamBus malware-payload een open source Monero cryptocurrency-miner is, die bekend staat als XMRig, kunnen kwaadaardige actoren in de toekomst mogelijk een rol spelen bij het uitvoeren van meer destructieve activiteiten, zoals ransomware.

Belangrijkste bevindingen:

- DreamBus is een modulair op Linux gebaseerd botnet met worm-like gedrag dat sinds 2019 vaker de kop opsteekt;

- De malware kan zich verspreiden naar systemen die niet direct blootgesteld staan aan het internet door private RFC 1918 subnet ranges voor kwetsbare systemen te scannen;

- DreamBus gebruikt een combinatie van impliciet vertrouwen, applicatie-specifieke exploits en zwakke wachtwoorden om zich toegang te verschaffen tot databases, cloudgebaseerde applicaties en IT-beheertools;

- Het botnet genereert momenteel geld door geïnfecteerde systemen te gebruiken om Monero cryptocurrency te minen met behulp van XMRig;

- De kwaadaardige actor die DreamBus beheert, lijkt gevestigd te zijn in Rusland of Oost-Europa. Dit is geconstateerd op basis van het tijdstip van implementatie voor nieuwe commando’s.

Best practices

Ondanks dat DreamBus momenteel gebruikt wordt voor het minen van cryptocurrency, kunnen kwaadaardige actoren zich in de toekomst ook richten op meer disruptieve activiteit, zoals ransomware. Daarnaast kunnen andere dreigingsgroepen dezelfde technieken gebruiken om systemen te infecteren en gevoelige data te compromitteren. DreamBus blijft zich ontwikkelen en nieuwe modules worden continu toegevoegd om meer systemen te compromitteren en updates en bug fixes ongedaan te maken. De criminelen achter DreamBus zullen hun activiteiten niet staken zolang zij zich kunnen verschuilen achter TOR en anonieme filesharing-websites. Daarom moeten organisaties waakzaam zijn en de nodige voorzorgsmaatregelen nemen om infecties te voorkomen.

Er zijn een aantal best practices die organisaties kunnen nemen om aanvallen te voorkomen. Deze omvatten het adequaat beveiligen van alle applicaties die zowel openbaar als privé toegankelijk zijn, er moeten altijd sterke wachtwoorden worden gebruikt om internetdiensten te beveiligen, en SSH-verificatie met openbare sleutels kan verder worden versterkt door een wachtwoord te vereisen om de privésleutel te decoderen. Daarnaast moeten organisaties systemen voor netwerk- en endpoint-bewaking inzetten om lekken te identificeren en rekening te kunnen houden met systemen die brute force-aanvallen uitvoeren.

Voor meer informatie en de technische analyse van het DreamBus Botnet, bezoek de website: https://www.zscaler.com/blogs/security-research/dreambus-botnet-technical-analysis

Over Zscaler

Zscaler (NASDAQ: ZS) versnelt digitale transformatie en maakt klanten meer agile, efficiënt, veerkrachtig en veilig. De Zscaler Zero Trust Exchange bescheremt duizenden klanten van cyberaanallen en dateverlies door gebruikers, apparaten en applicaties veilig met elkaar te verbinden vanaf elke locatie. Verveeld over meer dan 150 datacenters wereldwijd is de op SASE-gebaseerde Zero Trust Exchange het grootste inline cloud security-platform ter wereld.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.