Cisco Talos ontdekt kritieke kwetsbaarheden in honderden Dell-laptops

Cyberbeveiligingsonderzoeker Cisco Talos heeft kritieke kwetsbaarheden ontdekt in Dell ControlVault, het stukje securityhardware dat wachtwoorden, biometrische sjablonen en beveiligingscodes opslaat in de firmware van laptops. Vijf kwetsbaarheden aan het Broadcom-dochterbord stellen de ControlVault3-firmware en de bijbehorende Windows-koppelingen bloot aan cyberaanvallen. Ruim 100 laptopmodellen van Dell maken gebruiken van deze hardware van Broadcom. Na notificatie door Cisco Talos hebben Dell en Broadcom een patch gepubliceerd voor de ReVault-kwetsbaarheid.

De kwetsbaarheden bevinden zich op het dochterbord dat dienstdoet als Unified Security Hub (USH) en ControlVault aanstuurt. Het dochterbord maakt op die manier verbindingen met verschillende beveiligingsrandapparaten zoals een vingerafdruk-, smartcard- en NFC-lezer. De huidige firmwareversies ControlVault3 en ControlVault3+ zijn te vinden in meer dan 100 verschillende modellen van Dell Latitude en Precision. Deze laptopmodellen worden net vaak in gevoelige omgevingen gebruikt waar sterke beveiliging gevraagd wordt, zoals cybersecurity en overheden. In deze en heel wat andere industrieën moeten laptopgebruikers inloggen met een smartcard of NFC, via ControlVault.

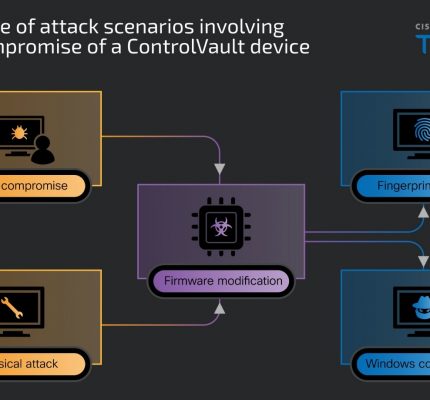

De potentiële impact van ReVault is aanzienlijk. Een ReVault-aanval kan worden gebruikt om Windows Login te omzeilen. Zodra een aanvaller toegang heeft tot Windows kan hij communiceren met ControlVault en de firmware permanent wijzigen. De inbraak blijft dan onopgemerkt in de ControlVault-firmware van de laptop, zelfs wanneer het Windows-besturingssysteem opnieuw wordt geïnstalleerd.

Ook met behulp van een specifieke USB-connector kunnen aanvallers het USH-bord fysiek aanpassen. Zo hoeven ze niet in te loggen of een wachtwoord in te voeren. Bovendien kunnen ze met de CV-firmware knoeien om elke andere vingerafdruk te accepteren, mocht deze biometrische ontgrendeling vooraf geactiveerd zijn. Zo’n fysieke inbraak in het chassis kan worden gedetecteerd, maar de functie moet wel van tevoren ingeschakeld zijn.

Cisco Talos adviseert om meteen de nieuwste firmware te installeren. Die zal worden toegevoegd aan de eerstvolgende Windows Update, maar is nu al vrijgegeven op de Dell-website. Gebruikers kunnen de vingerafdruk-, smartcard- en NFC-lezer ook uitschakelen via Apparaatbeheer. Met Enhanced Sign-in Security (ESS) in Windows kunnen gebruikers onder meer onveilige CV-firmware detecteren.

Ook laten bepaalde laptopmodellen toe om in het BIOS detectie van chassisintrusie in te schakelen. Dit toont fysieke manipulatie aan en vereist mogelijk het invoeren van een wachtwoord om de waarschuwing te wissen en de computer opnieuw op te starten. Ook kunnen onverwachte crashes van de Windows Biometric Service of de verschillende Credential Vault-services een teken van compromittering zijn. Ten slotte waarschuwen bepaalde toepassingen voor apparaatbeveiliging zoals Cisco Secure Endpoint gebruikers ook bij abnormale processen.

“We gaan er te snel vanuit dat cybersecurity enkel een softwareprobleem is. Deze ontdekking toont het belang aan van een continue monitoring van hardware én software van uw apparaten. Kwetsbaarheden in veelgebruikte firmware zoals Dell ControlVault kunnen verstrekkende gevolgen hebben, en zelfs geavanceerde beveiliging zoals biometrische authenticatie compromitteren. Bedrijven moeten hiervoor waakzaam blijven, systemen patchen en proactief risico’s beoordelen om zich te beschermen tegen evoluerende bedreigingen”, aldus Philippe Laulheret, Senior Vulnerability Researcher bij Cisco Talos.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.