ESET ontdekt CloudScout: De Chinese Evasive Panda richt zich op Taiwan en gegevens die zijn opgeslagen in de cloud

- ESET Research ontdekt de CloudScout toolset, gedetecteerd in Taiwan tussen 2022 en 2023, in de netwerken van een religieuze instelling en een overheidsinstantie.

- De toolset wordt gebruikt door de aan China gelieerde Evasive Panda-groep voor cyberspionage.

- CloudScout maakt gebruik van gestolen cookies, geleverd door MgBot-plugins, om toegang te krijgen tot gegevens die zijn opgeslagen op verschillende cloudservices en deze te exfiltreren.

- ESET-onderzoekers hebben drie CloudScout-modules geanalyseerd die zijn gericht op het stelen van gegevens van Google Drive, Gmail en Outlook. ESET-onderzoekers denken dat er nog minstens zeven andere modules bestaan.

Sliedrecht, 28 oktober 2024 – ESET-onderzoekers hebben een niet eerder gedocumenteerde toolset ontdekt die door de aan China gelieerde groep Evasive Panda wordt gebruikt om toegang te krijgen tot gegevens uit cloudservices zoals Google Drive, Gmail en Outlook en deze gegevens te exfiltreren. De toolset CloudScout werd van 2022 tot 2023 gebruikt om een overheidsinstantie en een religieuze organisatie in Taiwan aan te vallen. CloudScout is gericht op cyberspionage en kan gegevens ophalen uit verschillende cloudservices door gebruik te maken van gestolen cookies voor websessies.

Evasive Panda heeft drie voorheen onbekende .NET-modules ingezet die zijn ontworpen om toegang te krijgen tot publieke cloudservices door geauthenticeerde websessies te stelen. Deze techniek is gebaseerd op het stelen van cookies uit een webbrowser database en deze vervolgens te gebruiken in een specifieke set webverzoeken om toegang te krijgen tot cloudservices. In tegenstelling tot gestolen referenties, die kunnen worden geblokkeerd door beveiligingsfuncties zoals twee-factor authenticatie (2FA) en IP-tracking, stellen gestolen cookies voor websessies de aanvaller in staat om vanaf de machine van het slachtoffer gegevens op te vragen die in de cloud zijn opgeslagen. CloudScout is geïmplementeerd als uitbreiding op MgBot backdoor-plugins. Hard gecodeerde velden in CloudScout’s webverzoeken voor het stelen van Outlook e-mailberichten suggereren dat de betreffende samples zijn gemaakt om Taiwanese gebruikers aan te vallen.

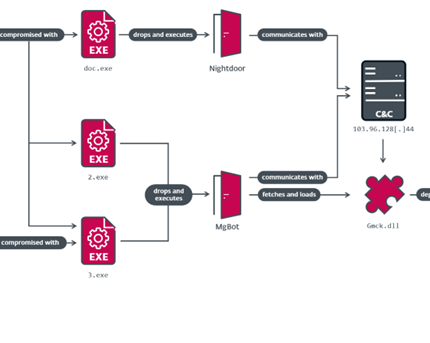

In mei 2022 werd het netwerk van een Taiwanese religieuze instelling gecompromitteerd met MgBot en Nightdoor. In dit incident werd MgBot gebruikt om een plugin te installeren die een CloudScout-module inzet. In februari 2023 werden CloudScout-modules en het Nightdoor-implantaat gedetecteerd bij wat, naar ons idee, een Taiwanese overheidsinstelling is.

Na authenticatie bladeren de CloudScout-modules door de gecompromitteerde accounts van clouddiensten op een manier die lijkt op wat een gewone gebruiker zou doen in een webbrowser. Om dit te bereiken, is elke CloudScout-module uitgerust met een set vast gecodeerde webverzoeken om uit te voeren, samen met complexe HTML-parsers die de gewenste gegevens identificeren en extraheren uit de webreacties. De gegevens worden geëxfiltreerd en in de laatste stap doen de CloudScout-modules een volledige opschoning, waarbij alle artefacten worden verwijderd die tijdens de verzamelcyclus zijn gegenereerd, behalve de bestanden die worden geëxfiltreerd. Daarna sluiten ze af of gaan verder en wachten op een nieuw configuratiebestand om een nieuwe verzamelcyclus te starten.

“Het professionele ontwerp achter het CloudScout-framework toont de technische capaciteiten van Evasive Panda en de belangrijke rol die in de cloud opgeslagen documenten, gebruikersprofielen en e-mail spelen in zijn spionageoperaties”, legt ESET-onderzoeker Anh Ho uit, die CloudScout ontdekte.

Evasive Panda (ook bekend als BRONZE HIGHLAND, Daggerfly of StormBamboo) is een aan China gelieerde APT-groep die minstens sinds 2012 actief is. Het doel van Evasive Panda is cyberspionage tegen landen en organisaties die zich verzetten tegen de belangen van China door middel van onafhankelijkheidsbewegingen zoals die in de Tibetaanse diaspora, religieuze en academische instellingen in Taiwan en Hongkong en voorstanders van democratie in China. ESET-onderzoekers hebben af en toe ook cyberspionage operaties gedetecteerd die zich uitstrekten naar landen als Vietnam, Myanmar en Zuid-Korea. Evasive Panda heeft een indrukwekkende lijst aanvalsvectoren verzameld. We hebben gezien hoe de operators geavanceerde TTP’s uitvoeren, zoals supply-chain en watering-hole aanvallen en DNS hijacking.

Voor een meer gedetailleerde analyse en technische analyse van CloudScout, bekijk de laatste ESET Research blogpost “CloudScout: Evasive Panda scouting cloud services” op WeLiveSecurity.com. Zorg ervoor dat je ESET Research volgt op Xvoor het laatste nieuws.

Compromis keten waargenomen in het netwerk van een religieuze instelling in Taiwan

Over ESET

ESET® is het grootste IT-security bedrijf uit de Europese Unie en biedt al meer dan drie decennia geavanceerde digitale beveiliging om aanvallen te voorkomen nog voordat ze plaatsvinden. Door de kracht van AI en menselijke expertise te combineren, blijft ESET bekende en opkomende cyberdreigingen voor en beveiligt zo bedrijven, kritieke infrastructuur en individuen. Of het nu gaat om endpoint-, cloud- of mobiele bescherming, onze AI-native, cloud-first oplossingen en diensten zijn zeer effectief en gebruiksvriendelijk. ESET’s bekroonde technologie bevat robuuste detectie en respons, ultraveilige encryptie en multifactor authenticatie. Met 24/7 real-time verdediging en sterke lokale ondersteuning houden we gebruikers veilig en bedrijven draaiende zonder onderbreking. Een constant veranderend digitaal landschap vraagt om een vooruitstrevende benadering van beveiliging: ESET is toegewijd aan wetenschap en zet zich in voor grondig onderzoek en betrouwbare dreigingsintelligentie, ondersteund door R&D-centra en een sterk wereldwijd partnernetwerk. Samen met onze partners beschermen we vooruitgang en streven we naar een veilige digitale toekomst voor iedereen. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook, Instagram en X.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.