ESET ontdekt UEFI-compatibele HybridPetya-ransowmare die Secure Boot kan omzeilen

- ESET Research heeft nieuwe ransomwaremonsters ontdekt die het de naam HybridPetya heeft gegeven, verwijzend naar de beruchte malware Petya/NotPetya. De monsters zijn in februari 2025 geüpload naar VirusTotal.

- HybridPetya versleutelt de Master File Table (MFT), die belangrijke metadata bevat over alle bestanden op NTFS-geformatteerde partners.

- In tegenstelling tot de oorspronkelijke Petya/NotPetya, kan HybridPetya moderne, op UEFI-gebaseerde systemen compromitteren door een kwaadaardige EFI-applicatie te installeren op de EFI-systeempartitie.

- Eén van de geanalyseerde varianten van HybridPetya maakt misbruik van CVE-2024-7344 om UEFI Secure Boot te omzeilen op verouderde systemen, door gebruik te maken van een speciaal opgemaakte cloak.dat-bestand.

- Volgens ESET-telemetrie zijn er nog geen aanwijzingen dat HybridPetya actief wordt gebruikt in de praktijk.

Sliedrecht, 16 september 2025 – ESET–onderzoekers hebben een HybridPetya-bootkit en ransomware ontdekt die vanuit Polen is geüpload naar het malware-analyseplatform VirusTotal. Het voorbeeld is een kopie van de beruchte Petya/NotPetya-malware, maar met als belangrijk verschil dat het in staat is UEFI-gebaseerde systemen te compromitteren en misbruik maakt van CVE-2024-7344, waarmee UEFI Secure Boot op verouderde systemen wordt omzeild.

“Eind juli 2025 kwamen we verdachte ransomwaremonsters tegen met bestandsnamen als notpetyanew.exe en vergelijkbare varianten. Dit wees op een verband met de beruchte en destructieve malware die in 2017 Oekraïne en veel andere landen trof,” zegt ESET-onderzoeker Martin Smolár, die de ontdekking deed.

“De aanval met NotPetya wordt beschouwd als de meest destructieve cyberaanval ooit, met meer dan $10 miljard aan totale schade. Vanwege de gedeelde kenmerken van de nieuwe monsters met zowel Petya als NotPetya, hebben we deze nieuwe malware HybridPetya genoemd.”

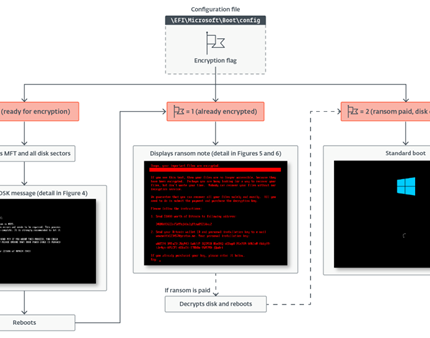

In tegenstelling tot de oorspronkelijke NotPetya, maakt het algoritme voor het genereren van de persoonlijke installatiesleutel het voor de aanvaller mogelijk om de decoderingssleutel te reconstrueren. Daarmee blijft HybridPetya geschikt voor gebruik als reguliere ransomware net als Petya.

Daarnaast is HybridPetya in staat moderne systemen te compromitteren door een kwaadaardige EFI-applicatie op de EFI-systeempartner te plaatsen. Deze UEFI-applicatie versleutelt vervolgens de NTFS-gerelateerde Master File Table (MFT), een belangrijk metadatabestand dat informatie bevat over alle bestanden op een NTFS-geformatteerde partner.

“Bij nader onderzoek vonden we op VirusTotal een archief met de volledige inhoud van een EFI-systeempartner, inclusief een vergelijkbare HybridPetya UEFI-applicatie,” voegt Smolár toe.

“In dit geval was het echter verpakt in een speciaal geformatteerd cloak.dat-bestand, kwetsbaar voor CVE-2024-7344, de kwetsbaarheid waarmee UEFI Secure Boot kan worden omzeild, en die ons team begin 2025 openbaar maakte.”

De eerdere publicaties van ESET in januari 2025 vermeldden opzettelijk geen technische details over de exploitatie van deze kwetsbaarheid. De malwareauteur heeft waarschijnlijk zelfstandig, via reverse engineering van de kwetsbare applicatie, het juiste cloak.dat-bestand kunnen reconstrueren.

Volgens ESET-telemetrie is er nog geen actief gebruik van HybridPetya in de praktijk waargenomen. Het is dus mogelijk dat het hier slechts om een proof-of-concept gaat, ontwikkeld door een securityonderzoeker of een onbekende dreigingsactor. De malware vertoont bovendien geen agressieve netwerkverspreiding, zoals bij de oorspronkelijke NotPetya het geval was.

Voor een gedetailleerde technische analyse van HybridPetya, lees de nieuwste blogpost van ESET Research.

Volg ESET Research ook op X (voorheen Twitter) en BlueSky voor het laatste nieuws.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.