Nieuwe Office 365 phishingcampagne heeft het gemunt op Samsung en Adobe-servers

Bunnik, 18 juni 2020 – Onderzoekers van Check Point Software Technologies Ltd. (NASDAQ: CHKP), leverancier van cyberbeveiligingsoplossingen, maken de details bekend van een geavanceerde phishing-campagne die is ontworpen om bedrijfsdata te verzamelen die zijn opgeslagen in Microsoft Office 365-accounts. Om niet gedetecteerd te worden door beveiligingssoftware, maakte de campagne gebruik van bekende namen om zo de securityfilters te omzeilen. In dit geval waren die namen Oxford University, Adobe en Samsung.

Hackers kaapten de e-mailserver van de Universiteit van Oxford om kwaadaardige e-mails naar slachtoffers te sturen. De e-mails bevatten links die doorverwezen werden naar een Adobe-server die in het verleden door Samsung (voor een marketingcampagne) werd gebruikt. Hierdoor hadden hackers de schijn mee dat het een legitiem Samsung-domein was en konden ze deze domeinnaam gebruiken om – met succes – slachtoffers te misleiden. Uiteindelijk werd de slachtoffers op een bedrieglijke manier gevraagd om hun Office 365-logingegevens te delen.

Fake voicemailbericht

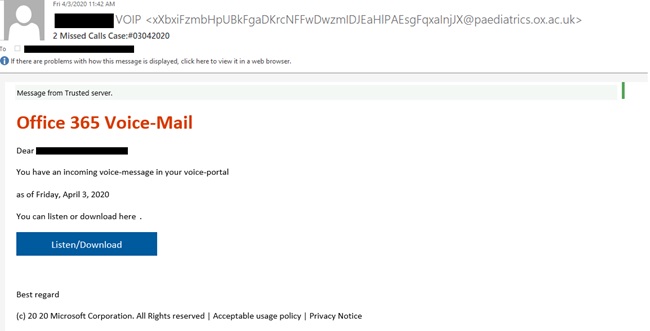

Begin april 2020 begonnen de onderzoekers van Check Point de e-mails te observeren die werden gestuurd met als onderwerp ‘Office 365 Voice Mail’. De e-mails beweerden dat er een inkomend voicemailbericht wachtte in de Office365-portal van het slachtoffer. Dat zette de gebruikers ertoe aan om op een knop te klikken die hen zogezegd naar hun Office 365-account zou leiden voor verdere actie. Maar als de slachtoffers op de knop klikten, werden ze doorgestuurd naar een phishing-pagina die zich voordoet als de Office 365-loginpagina. Hieronder een voorbeeld van zo’n e-mail:

Figuur 1: Voorbeeld e-mail die is verzonden naar slachtoffers

Via e-mailserver van Universiteit Oxford

De meeste e-mails waren afkomstig van meerdere gecreëerde adressen die tot bestaande subdomeinen van verschillende afdelingen van de Universiteit van Oxford behoren. De e-mailheaders tonen aan dat de hackers een manier hebben gevonden om misbruik te maken van een van de SMTP (simple mail transfer protocol)-servers van de universiteit. Deze applicatie is op de eerste plaats bedoeld om uitgaande mail te verzenden, te ontvangen en/of door te sturen tussen afzenders en ontvangers. Het gebruik van legitieme Oxford SMTP-servers stelde de cybercriminelen in staat om de securitycontroles – met check van de domeinnaam van de afzender – eenvoudig te doorstaan.

Via vertrouwde URL van Samsung

Het afgelopen jaar zijn dergelijke zogenaamde open directs – van Google en Adobe – gebruikt door phishing-campagnes om legitimiteit toe te voegen aan de URL’s die in de spammails worden gebruikt. Een open redirect is een URL op een website die door iedereen kan worden gebruikt om bezoekers/slachtoffers door te verwijzen naar een andere site. In dit geval werden de links in de e-mail omgeleid naar een Adobe-server die eerder door Samsung werd gebruikt tijdens een Cyber Monday-marketingcampagne in 2018. Met andere woorden, de link in de oorspronkelijke phishing-mail maakt deel uit van de vertrouwde Samsung-domeinnaam – maar is er wel een die de onbewuste slachtoffers doorverwijst naar een website die nu door de hackers wordt gehost. Door gebruik te maken van het specifieke Adobe Campaign-linkformaat en het legitieme domein, verhoogden de hackers de kans om de e-mailsecurityoplossingen te omzeilen, die zich baseren op bekendheid, zwarte lijsten en URL-patronen.

“Wat eerst een klassieke Office 365 phishing-campagne leek te zijn, was een meesterlijke strategie: het gebruik van bekende en gerenommeerde merken om securityoplossingen te omzeilen”, vertelt Lotem Finkelstein, Manager van Threat Intelligence bij Check Point. “Tegenwoordig is dit een van de toptechnieken om een bedrijfsnetwerk binnen te dringen. Toegang tot bedrijfsmail kan hackers onbeperkt inzage geven tot alle activiteiten van een bedrijf, van transacties, financiële rapporten, wachtwoorden tot adressen van de cloud-activiteiten van een bedrijf. En het geeft hen de mogelijkheid om e-mails binnen het bedrijf te versturen vanuit een betrouwbare bron. Om de aanval uit te voeren, moest de hacker toegang krijgen tot de servers van Samsung en Oxford. Wat ook betekent dat hij de tijd heeft genomen om hun interne werking te begrijpen, zodat hij onopgemerkt kon blijven.”

Check Point heeft de betrokken partijen – Oxford University, Adobe en Samsung – op de hoogte gebracht van dit onderzoek.

Over Check Point

Check Point Software Technologies Ltd. levert cybersecurity-oplossingen aan overheden en enterprises wereldwijd. Het beschermt klanten tegen 5e generatie cyberaanvallen met een ongeëvenaarde vangstratio van malware, ransomware en andere soorten aanvallen. Check Point biedt een multi-level security-architectuur, ‘Infinity’ Total Protection met Gen V geavanceerde threat prevention, die de informatie beschermt binnen de cloud, netwerken en mobiele apparaten van enterprises. Check Point biedt het meest uitgebreide en intuïtieve ‘one point of control’ security-beheersysteem. Check Point beschermt meer dan 100.000 organisaties van elke omvang.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.