Zscaler’s Ransomware-rapport onthult dat geavanceerde double-extortion-aanvallen zich steeds vaker richten op essentiële sectoren

Amsterdam, 18 mei 2021 – Zscaler, leider in cloud-native beveiliging, kondigt zijn Ransomware Report aan, met onder andere een analyse van belangrijke ransomware-trends en -details over de meest effectieve ransomware-actoren, hun aanvalstactieken en de meest kwetsbare sectoren die hier doelwit van zijn. Om opkomende ransomware-varianten, hun oorsprong en informatie over hoe zij gestopt kunnen worden te identificeren, analyseerde het Zscaler ThreatLabZ-team meer dan 150 miljard platform-transacties en 36,5 miljard geblokkeerde aanvallen tussen november 2019 en januari 2021. Het rapport bespreekt daarnaast het groeiende risico van ‘double-extortion’-aanvallen. Deze aanvallen worden steeds vaker ingezet door cybercriminelen om disruptie te veroorzaken en data gegijzeld te houden.

“In de laatste jaren is de ransomware-dreiging steeds gevaarlijker geworden door nieuwe methoden zoals double-extortion. Daarnaast maken DDoS-aanvallen het makkelijker voor cybercriminelen om grote organisaties te saboteren en enorme schade toe te brengen aan hun reputatie”, zegt Deepen Desai, CISO en VP of Security Research bij Zscaler. “Ons team verwacht dat ransomware-aanvallen steeds gerichter zullen worden, waarbij cybercriminelen organisaties aanvallen van wie de kans groot is dat zij het losgeld betalen. Voor dit rapport analyseerden we recente ransomware-aanvallen waarbij cybercriminelen kennis hadden van zaken als de cyberverzekeringen van het slachtoffer en essentiële supply chain-leveranciers. Als zodanig is het voor bedrijven van cruciaal belang om de risico’s die ransomware met zich meebrengt beter te begrijpen en de juiste voorzorgsmaatregelen te nemen om een aanval te voorkomen. Blijf kwetsbaarheden patchen, train werknemers in het spotten van verdachte e-mails, voer regelmatig back-ups uit, implementeer strategieën om dataverlies te voorkomen en gebruik een zero trust-architectuur om het aanvalsoppervlak te minimaliseren en laterale bewegingen te voorkomen.”

Volgens het World Economic Forum 2020 Global Risk Report was ransomware de op twee na meest voorkomende en op één na meest schadelijke malware die in 2020 werd geregistreerd. Met betalingen van gemiddeld $1,45 miljoen dollar per incident, is het niet moeilijk om in te zien waarom cybercriminelen zich steeds vaker tot deze nieuwe stijl van afpersing richten. Naarmate de beloningen toenemen die voortvloeien uit dit soort misdaad, nemen ook de risico’s voor de bedrijfsresultaten, de reputatie, de data-integriteit, het vertrouwen van de klant en de bedrijfscontinuïteit toe. Het onderzoek van Zscaler ondersteunt het verhaal dat onlangs is opgesteld door de Amerikaanse federale overheid, die ransomware classificeert als een bedreiging voor de nationale veiligheid; het onderstreept de noodzaak voor mitigatie-maatregelen en maatregelen voor onvoorziene omstandigheden.

Double-extortion: de nieuwe voorkeursmethode

Aan het eind van 2019 merkte het onderzoeksteam op dat er een groeiende voorkeur ontstond voor ‘double-extortion’-aanvallen in een aantal van de meest actieve en effectieve ransomware-families. Deze aanvallen worden gedefinieerd door een combinatie van encryptie van kritieke data en exfiltratie van de meest belangrijke bestanden voor losgeld. Zelfs als ze in staat zijn om de data uit back-ups te herstellen, worden slachtoffers bedreigd met het publiekelijk lekken van de gestolen data en bestanden tenzij het losgeld wordt betaald. Eind 2020 viel het team op dat deze tactiek verder werd uitgebreid met gesynchroniseerde DDoS-aanvallen, waardoor de websites van slachtoffers overbelast werden en organisaties extra onder druk werden gezet om mee te werken.

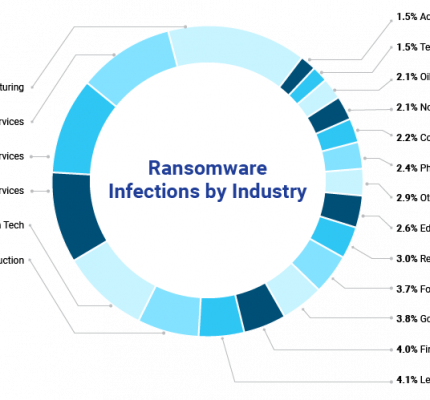

Volgens Zscaler zijn veel verschillende sectoren in de laatste twee jaar doelwit geweest van dergelijke ransomware-aanvallen. De meest geraakte sectoren zijn:

- Productie (12,7%)

- Dienstverlening (8,9%)

- Transport (8,8%)

- Detail- en groothandel (8,3%)

- Technologie (8%)

Meest actieve ransomware-groepen

In het afgelopen jaar heeft het onderzoeksteam zeven ransomware-families geïdentificeerd die vaker voorkwamen dan anderen. Het rapport bespreekt de oorsprong en tactieken van de volgende groepen:

- Maze: Maze, oorspronkelijk aangetroffen in mei 2019, was de ransomware die het meest werd gebruikt voor double-extortion-aanvallen (goed voor 273 incidenten) totdat het schijnbaar stopte in november 2020. Aanvallers gebruikten spam e-mailcampagnes, exploitkits zoals Fallout en Spelevo, en gehackte RDP-diensten om toegang te krijgen tot systemen en grote bedragen aan losgeld te verzamelen na het versleutelen en stelen van bestanden van technologiebedrijven. De drie belangrijkste sectoren waarop Maze zich richtte, waren high tech (11,9%), productie (10,7%) en dienstverlening (9,6%). Maze in het bijzonder beloofde zich niet te richten op zorginstellingen tijdens de COVID-19-pandemie.

- Conti: Conti werd voor het eerst opgemerkt in februari 2020 en is de tweede meest voorkomende aanvalsfamilie (goed voor 190 aanvallen). Het deelt een code met de Ryuk-ransomware en lijkt hiervan de opvolger te zijn. Conti gebruikt de Windows Restart Manager API waardoor het meer bestanden kan versleutelen. Voor slachtoffers die het losgeld niet willen of kunnen betalen, worden hun gegevens regelmatig gepubliceerd op de Conti datalek-website. De drie belangrijkste sectoren die het meest worden getroffen, zijn de productie (12,4%), dienstverlening (9,6%) en de transportdiensten (9,0%).Dopperpaymer:

- Doppelpaymer, voor het eerst opgemerkt in juli 2019 (153 gedocumenteerde aanvallen), richt zich op verschillende industrieën en eist vaak grote betalingen – met zes en zeven cijfers. Doppelpaymer infecteert machines met een spam e-mail die een kwaadaardige link of een kwaadaardige bijlage bevat, en downloadt het vervolgens de Emotet– en Dridex-malware naar geïnfecteerde systemen. De drie belangrijkste industrieën waar Doppelpaymer zich opricht zijn productie (15,1%), detail- en groothandel (9,9%) en overheden (8,6%).

- Sodinokibi: Sodinokibi, ook bekend als REvil en Sodin, werd voor het eerst gezien in april 2019 en wordt steeds vaker aangetroffen. Net als Maze gebruikt Sodinokibi spam e-mails, exploitkits en gecompromitteerde RDP-accounts. Daarnaast maken ze vaak gebruik van kwetsbaarheden in Oracle WebLogic. Sodinokibi begon in januari 2020 double-extortion-tactieken te gebruiken en had de grootste impact op transport (11,4%), productie (11,4%) en detail- en groothandel (10,6%).

- Avaddon: Avaddon werd voor het eerst opgemerkt in juni 2020 en wordt meestal ingezet met uitgebreide spam-campagnes. Met behulp van social engineering, zoals e-mails met de tekst ‘Kijk naar deze foto!’ richt Avaddon zich op veel verschillende industrieën, maar wordt vooral aangetroffen in aanvallen op overheden (12,5%), high tech (9,4%) en financiële diensten gekoppeld aan consumentendiensten (9,4%).

- RagnarLocker: RagnarLocker kreeg bekendheid in april 2020 toen het werd gebruikt om losgeld van $ 11 miljoen te eisen bij een niet bij naam genoemd bedrijf. Deze ransomware richt zich voornamelijk op productie- en technologiebedrijven en implementeert malware in een virtuele Oracle VirtualBox Windows XP-machine om aan detectie te ontsnappen. Door het programma uit te voeren op een virtuele machine, kan de ransomware toegang krijgen tot lokale schijven, mapped netwerken en verwisselbare schijven van de hosts. De industrieën die het meest worden getroffen door RagnarLocker zijn productie (22,7%) en high tech (13,6%), gevolgd door detail- en groothandel, farmaceutica, bouw en juridisch – allemaal met 9,1%.

- DarkSide: DarkSide werd voor het eerst gespot in augustus 2020 na het uitbrengen van een persbericht waarin reclame werd gemaakt voor zijn diensten. Door gebruik te maken van een “Ransomware-as-a-Service”-model, past DarkSide double-extortion toe om informatie te stelen en te versleutelen. De groep is open over zijn manifesto en schrijft dat ze geen aanvallen uitvoeren op gezondheidsinstellingen, uitvaartdiensten, onderwijsinstellingen, non-profitorganisaties of overheidsinstanties. In plaats daarvan zijn de belangrijkste doelen diensten (16,7%), productie (13,9%) en het transport (13,9%). Net als bij Conti, wordt de data van iedereen die het losgeld niet kan of wil betalen gepubliceerd op de DarkSide-website.

Download het Ransomware Report voor meer informatie.

Om meer te weten te komen over ransomware en het aanvalslandschap, meld je aan voor Zenith Live op 15 juni en volg de keynote – ThreatLabZ: Insights from the Front Lines of the World’s Largest Security Cloud – van Deepen Desai en de ransomware breakout sessie. U kunt zich hier registreren.

Over Zscaler

Zscaler (NASDAQ: ZS) versnelt digitale transformatie en maakt klanten meer agile, efficiënt, veerkrachtig en veilig. De Zscaler Zero Trust Exchange bescheremt duizenden klanten van cyberaanallen en dateverlies door gebruikers, apparaten en applicaties veilig met elkaar te verbinden vanaf elke locatie. Verveeld over meer dan 150 datacenters wereldwijd is de op SASE-gebaseerde Zero Trust Exchange het grootste inline cloud security-platform ter wereld.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.