Immortal-malware te koop op het Dark Web

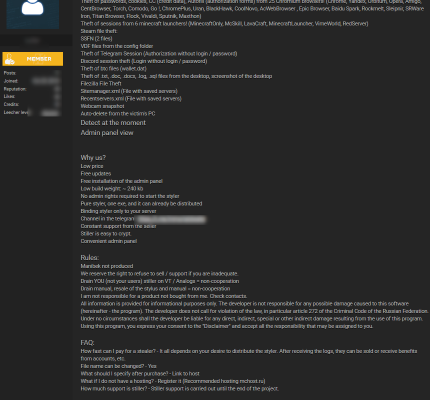

Amsterdam – Het ThreatLabZ-onderzoeksteam van Zscaler ontdekte onlangs de nieuwe malware Immortal. Deze information-stealer is ontwikkeld in .NET en ontworpen om gevoelige informatie van geïnfecteerde apparaten te stelen. Er worden verschillende versies van Immortal op het Dark Web aangeboden in de vorm van abonnementen.

De malware steelt data van ruim twintig browsers en bestanden uit diverse applicaties. Bij een infectie creëert het eerst een directory in een tijdelijke bestandsmap. Daarna maakt Immortal een wachtwoord-logbestand aan, waarin het de malware-naam, auteursnaam en het adres van de auteur opslaat.

Stelen van browser-informatie

Immortal steelt data van 24 browsers*. De malware verzamelt opgeslagen gebruikersgegevens, cookies, creditcardgegevens en autofill data (gegevens voor automatisch aanvullen) van browsers. Wanneer iemand een gebruikersnaam en wachtwoord in een van die browsers opslaat, worden die gegevens opgeslagen in een ‘Login Data’-bestand in een SQLite-database. De browsercookies worden vastgelegd in het ‘cookies’-bestand.

De automatisch aanvullen-functie van een browser laat een gebruiker frequent ingevoerde gegevens voor webformulieren opslaan, zoals gebruikersnaam, e-mailadres, wachtwoord, adres en creditcardgegevens. Die autofill-data en andere webinformatie worden opgeslagen in het ‘Web Data’-bestand. Immortal steelt vervolgens de data uit dit bestand.

Stelen van bestanden van applicaties

Immortal steelt bestanden van veel verschillende soorten applicaties. Enkele voorbeelden van informatie die Immortal steelt:

- Bestanden met gebruikersinformatie en -sessies van Minecraft launcher-applicaties.

- Bestanden van Steam, een applicatie voor het spelen van/discussiëren over/bouwen van games.

- Sessie-gerelateerde bestanden van Telegram en Discord. Telegram is een cloudgebaseerde app voor (voice) messaging via IP. Discord is het cross-platform applicatie voor spraak- en tekst-chats, ontworpen om gamers realtime te laten communiceren.

- ‘Wallet.dat’-bestanden van Bitcoin-Qt, een kosteloze en open-source Bitcoin wallet-software.

- Alle in de desktop-map opgeslagen bestanden. Immortal steelt files met bestandsextensies .Txt, .Log, .Doc, .Docx en .sql, en kopieert ze naar een temporary-bestand.

- Immortal neemt een screenshot van de desktop van het geïnfecteerde systeem en slaat dat op. Er wordt ook een webcam-snapshot gemaakt en opgeslagen.

De malware bewaart alle gestolen data in een directory. Vervolgens worden alle bestanden gecomprimeerd tot een ZIP-bestand, waarna het wordt opgeslagen en verstuurd naar de command-and-control-server. Ten slotte wordt de directory verwijderd voordat het ZIP-bestand verstuurd wordt.

Malware aangeboden op het Dark Web

Het ThreatLabZ-onderzoeksteam zag dat er voor Immortal geadverteerd wordt op het Dark Web. Het wordt verkocht in de vorm van abonnementen op de verschillende versies van Immortal.

Lees meer over dit onderzoek van ThreatLabZ in het Engelstalige blog van Zscaler.

*Complete lijst van getargete browsers:

1. Chrome

2. Yandex

3. Orbitum

4. Opera

5. Amigo

6. CentBrowser

7. Torch

8. Comodo

9. Go!

10. ChromePlus

11. Uran

12. BlackHawk

13. CoolNovo

14. AcWebBrowser

15. Epic Browser

16. Baidu Spark

17. Rockmelt

18. Sleipnir

19. SRWare Iron

20. Titan Browser

21. Flock

22. Vivaldi

23. Sputnik

24. Maxthon

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.