Ivanti Q1 2022 Ransomware-rapport meldt alarmerende toename activiteiten van de pro-Russische Conti Ransomware Group

Ivanti Q1 2022 Ransomware-rapport meldt alarmerende toename activiteiten van de pro-Russische Conti Ransomware Group en ransomware-gerelateerde kwetsbaarheden

- 7,5 procent toename APT-groepen (Advanced Persistent Threat) geassocieerd met ransomware

- 6,8 procent toename actief misbruikte en trending kwetsbaarheden

- 2,5 procent toename van ransomware-families

Den Bosch, 19 mei 2022 – Ivanti, leverancier van het Ivanti Neurons automatiseringsplatform dat IT-assets van cloud tot edge detecteert, beheert, beveiligt en onderhoudt, maakt de resultaten bekend van het Ransomware Index Report Q1 2022. Ivanti deed dit onderzoek samen met Cyber Security Works, een Certifying Numbering Authority (CNA), en Cyware, leverancier van een technologieplatform om Cyber Fusion Centers te bouwen.

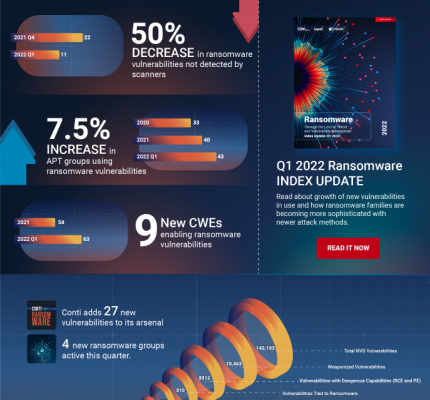

Het rapport constateert een toename van 7,6 procent van het aantal kwetsbaarheden die verbandhouden met ransomware in het eerste kwartaal van 2022, waarbij de Conti Ransomware Group de meeste van die kwetsbaarheden uitbuitte. Het rapport onthult tevens 22 nieuwe kwetsbaarheden die verband houden met ransomware (wat het totaal op 310 brengt). 19 van die nieuwe kwetsbaarheden worden in verband gebracht met Conti, een productieve ransomwaregroep die na de invasie van Oekraïne steun toezegde aan de Russische regering.

Het rapport toont verder een toename van 7,5 procent aan in APT-groepen (Advanced Persistent Threat) die verband houden met ransomware. Dit is een toename van 6,8 procent in actief uitgebuite en trending kwetsbaarheden, en een toename van 2,5 procent in ransomware-families. Uit verdere analyse blijkt dat drie nieuwe APT-groepen (Exotic Lily, APT 35, DEV-0401) ransomware zijn gaan gebruiken om hun doelen aan te vallen. Verder worden tien nieuwe actieve en trending kwetsbaarheden geassocieerd met ransomware (wat het totaal op 157 brengt), en vier nieuwe ransomware-families (AvosLocker, Karma, BlackCat, Night Sky) zijn actief geworden in het eerste kwartaal van 2022.

Bovendien toont het rapport aan dat ransomware-operators sneller dan ooit kwetsbaarheden misbruiken en dat ze daarmee maximale verstoring en impact willen veroorzaken. Dit heeft ertoe geleid dat kwetsbaarheden al binnen acht dagen na het vrijgeven van patches door leveranciers worden uitgebuit. Dit betekent dat elke kleine vertraging in beveiligingsmaatregelen door externe leveranciers en organisaties voldoende is voor ransomware-groepen om kwetsbare netwerken binnen te komen en te infiltreren. Om het nog erger te maken: een aantal populaire malware-scanners detecteert verschillende belangrijke ransomware-kwetsbaarheden niet. Uit het onderzoek blijkt dat meer dan 3,5 procent van de ransomware-kwetsbaarheden wordt gemist, waardoor organisaties worden blootgesteld aan grote risico’s.

Aaron Sandeen, CEO van Cyber Security Works, zegt: “Het feit dat scanners kritieke ransomware-kwetsbaarheden niet detecteren, is een enorm probleem voor organisaties. Onze experts volgen dit continu. Het goede nieuws is dat we in dit kwartaal wel het aantal scanners dat de kwetsbaarheden niet opmerkt zagen dalen. Scannerbedrijven nemen het blijkbaar serieus. Dat gezegd hebbende, zijn er nog steeds elf ransomware-kwetsbaarheden die de scanners niet detecteren, waarvan er vijf als kritiek worden beoordeeld en worden geassocieerd met beruchte ransomware-bendes zoals Ryuk, Petya en Locky.”

Srinivas Mukkamala, senior vice president & general manager of security products bij Ivanti, vult aan: “Bedreigingen richten zich steeds meer op tekortkomingen in cyberhygiëne, inclusief legacy-processen voor kwetsbaarheidsbeheer. Tegenwoordig hebben veel beveiligings- en IT-teams moeite om de echte risico’s die kwetsbaarheden met zich meebrengen te identificeren. Daarom geven ze de verkeerde prioriteit aan het verhelpen van kwetsbaarheden. Velen patchen bijvoorbeeld alleen nieuwe kwetsbaarheden of alleen als ze in de National Vulnerabilty Database bekend zijn gemaakt. Anderen gebruiken alleen het Common Vulnerability Scoring System (CVSS) om kwetsbaarheden te classificeren en prioriteit te geven. Om organisaties beter te beschermen tegen cyberaanvallen, moeten beveiligings- en IT-teams een op risico’s gebaseerde benadering van kwetsbaarheidsbeheer hanteren. Dit vereist technologie die op AI is gebaseerd en in staat is bedrijfsrisico’s en actieve bedreigingen te identificeren, vroegtijdige waarschuwingen kan geven, aanvallen kan voorspellen en prioriteit kan geven aan herstelactiviteiten.”

Het rapport ontdekte ook 624 unieke kwetsbaarheden in de producten van 56 leveranciers die zorgapplicaties, medische apparaten en hardware leveren die worden gebruikt in ziekenhuizen en zorgcentra. Veertig daarvan hebben openbare exploits. Twee kwetsbaarheden (CVE-2020-0601 en CVE-2021-34527) worden geassocieerd met vier ransomware-operators (BigBossHorse, Cerber, Conti en Vice Society). Dit kan erop wijzen dat de gezondheidszorg de komende maanden mogelijk te maken krijgt met agressievere ransomware-aanvallen.

Anuj Goel, mede-oprichter en CEO van Cyware: “Ransomware is momenteel een van de belangrijkste aanvalsvectoren die de bedrijfsresultaten wereldwijd beïnvloeden. Het Q1-rapport laat met nieuwe cijfers een toename zien van het aantal ransomware-kwetsbaarheden en de APT’s die ransomware gebruiken. Een van de grootste zorgen is echter het gebrek aan volledige zichtbaarheid van bedreigingen voor beveiligingsteams als gevolg van onoverzichtelijke informatie uit verschillende bronnen. Als beveiligingsteams ransomware-aanvallen proactief willen afweren, moeten ze hun patch- en kwetsbaarheden-respons koppelen aan een gecentraliseerde workflow voor het beheer van bedreigingsinformatie, gebaseerd op multi-source intelligence, correlatie en beveiligingsacties. Die zou ze volledig inzicht geven in ransomware-aanvalsvectoren, die steeds van gedaante veranderen.”

Het Ransomware Index Spotlight-rapport is gebaseerd op gegevens die zijn verzameld uit verschillende bronnen, waaronder bedrijfseigen gegevens van Ivanti en CSW, openbaar beschikbare bedreigingsdatabases en bedreigingsonderzoekers en penetratietestteams.

Klik hier om het volledige rapport te lezen.

Over Ivanti

Ivanti maakt de Everywhere Workplace mogelijk. In de Everywhere Workplace gebruiken werknemers ontelbare apparaten om toegang te krijgen tot IT-applicaties en gegevens over verschillende netwerken om productief te blijven terwijl ze overal vandaan werken. Het Ivanti Neurons automatiseringsplatform verbindt de toonaangevende unified endpoint management, zero-trust security, en enterprise service management oplossingen van het bedrijf, en biedt zo een uniform IT-platform dat apparaten in staat stelt zichzelf te herstellen en te beveiligen en gebruikers in staat stelt tot zelfbediening. Meer dan 40.000 klanten, waaronder 96 uit de Fortune 100, hebben Ivanti gekozen voor het detecteren, beheren, beveiligen en onderhouden van hun IT-assets van cloud tot edge, en het leveren van uitstekende eindgebruikerservaringen voor medewerkers, waar en hoe ze ook werken. Voor meer informatie, bezoek www.ivanti.nl en volg @GoIvanti.

Over Cyware

Cyware helpt cyberbeveiligingsteams van organisaties om platformonafhankelijke cyberfusiecentra te bouwen. Cyware transformeert beveiligingsactiviteiten door het Cyber Fusion Center Platform te leveren, de volgende generatie SOC (NG-SOC), voor zijn klanten, waarbij de volledige SecOps na

detectie wordt georkestreerd met geautomatiseerde SOC (ASOC)-mogelijkheden. Als gevolg hiervan kunnen organisaties de snelheid en nauwkeurigheid verhogen, terwijl de kosten en de burn-out van analisten worden verminderd. Cyware’s Cyber Fusion-oplossingen maken veilige samenwerking, het delen van informatie en verbeterde zichtbaarheid van bedreigingen een realiteit voor organisaties, community’s (ISAC/ISAO), MSSP’s en overheidsinstanties van elke omvang en soort. Bezoek cyware.com voor meer informatie of volg ons op LinkedIn en Twitter.

Over CSW

CSW is een cyberbeveiligingsservicebedrijf dat zich richt op het beheer van aanvalsoppervlakken en penetratietesten als een service. Innovatie in onderzoek naar kwetsbaarheden en exploits leidde ertoe dat het bedrijf 45+ zero-days ontdekte in populaire producten zoals Oracle, D-Link, WSO2, Thembay, Zoho, enz., enz. CSW is een CVE-nummeringsautoriteit geworden om duizenden bug bounty hunters in staat te stellen een cruciale rol te spelen in de wereldwijde inspanningen rond kwetsbaarhedenbeheer. Als erkend leider op het gebied van onderzoek en analyse van kwetsbaarheden loopt CSW voorop in het helpen van organisaties over de hele wereld om hun bedrijf te beveiligen tegen steeds veranderende bedreigingen. Ga voor meer informatie naar cybersecurityworks.com of volg ons op LinkedIn en Twitter.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.