Zscaler waarschuwt voor vernieuwde tactieken van dreigingsgroep COLDRIVER gericht op maatschappelijke organisaties

Het Zscaler ThreatLabz-team heeft een meerfasige ClickFix-campagne ontdekt die waarschijnlijk gelieerd is aan de dreigingsgroep COLDRIVER. COLDRIVER (ook bekend als Star Blizzard, Callisto en UNC4057) is een groep die bekendstaat om het gebruik van social engineeringtechnieken om ngo’s, denktanks, journalisten en mensenrechtenactivisten aan te vallen, zowel in westerse landen als in Rusland. Lange tijd was hun belangrijkste aanvalsmethode phishing gericht op het verkrijgen van inloggegevens, maar nu heeft COLDRIVER de ClickFix-techniek aan hun arsenaal toegevoegd.

Nieuwe malwarefamilies binnen ClickFix-campagne

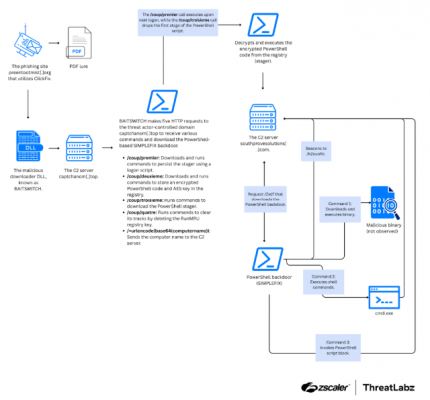

ThreatLabz ontdekte recentelijk twee nieuwe lichtgewicht malwarefamilies die door de groep worden gebruikt: een downloader die we BAITSWITCH hebben genoemd, en een PowerShell-backdoor genaamd SIMPLEFIX. COLDRIVER maakt gebruik van server-side controles om op selectieve wijze schadelijke code te verspreiden op basis van de user-agent en de kenmerken van de geïnfecteerde machine. In de onderstaande afbeelding is de meerfasige aanvalsketen van de ClickFix-campagne te zien.

“Op basis van ons onderzoek kunnen wij met hoge zekerheid vaststellen dat deze campagne is uitgevoerd door COLDRIVER, een door de Russische staat gesteunde dreigingsgroep,” aldus Sudeep Singh, Head of APT Research bij Zscaler ThreatLabz. “De aanvallen richten zich op individuen met sterke connecties binnen organisaties of gemeenschappen die voor Rusland van strategisch belang zijn. Door deze personen te compromitteren, probeert de groep ook hun netwerken verder binnen te dringen via gerichte phishingcampagnes.”

“Omdat COLDRIVER veel gebruikmaakt van misleiding en valse online identiteiten, raden wij organisaties en individuen aan om altijd de echtheid van contactpersonen te verifiëren via betrouwbare, onafhankelijke kanalen. Daarnaast is het belangrijk om phishing-bestendige multifactorauthenticatie, zoals FIDO2 of WebAuthn, in te zetten om accounts effectief te beschermen”, vervolgt Singh.

Conclusie

Deze analyse laat zien dat ClickFix-achtige aanvallen en lichtgewicht malware effectieve tools blijven voor kwaadwillenden. Basismaatregelen op het gebied van cybersecurity, zoals het afdwingen van least privilege-toegang en het gebruik van tools zoals Windows AppLocker of App Control om scripts en binaire bestanden te blokkeren, blijven effectieve verdedigingen tegen dit soort dreigingen. Bovendien kunnen technologieën zoals Zscaler Browser Isolation helpen bij het beperken van klembordinteracties en gebruikersacties op niet-vertrouwde websites, wat een extra beschermingslaag oplevert.

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.