Neem de controle op encryptiesleutels in eigen hand

Het gebruik van (verschillende) clouddiensten heeft het voeren van een goed digitaal securitybeleid nog belangrijker gemaakt. Encryptie en versleuteling van zijn daarvoor essentieel, maar dat ook dat je een goed uitgedacht beheer van de verschillende encryptiesleutels nodig hebt.

Het beheer van encryptiesleutels is een essentieel onderdeel van een goed security-beleid. Het gaat om het aanmaken, beheren en opslaan van sleutels die medewerkers in staat stellen beschermde informatie te ontsluiten en toegang te krijgen tot die gegevens. In de praktijk wordt dit aspect vaak over het hoofd gezien, en dat brengt de integriteit van encryptie in gevaar. Wat heb je immers aan het versleutelen van informatie als je niet zorgvuldig omgaat met de sleutels? Deze vraag wordt echt belangrijk nu veel organisaties grote delen van hun infrastructuur in de cloud hebben staan.

Dag na dag neemt het aantal organisaties dat bedrijfskritische data en business-applicaties naar de cloud migreert toe. De ambities zijn duidelijk: operationele flexibiliteit, kosten-efficiency en snel kunnen opschalen. Daarbij kiezen ze in toenemende mate voor verschillende Cloud Service Providers (CSP’s) om een nadelige vendor lock-in te voorkomen. We zien dan ook een multi-cloud omgeving ontstaan waarin ruimte is voor diensten van zowel Azure, als AWS, Google Cloud Platform en Alibaba Cloud (om maar een paar grote partijen te noemen).

Verantwoordelijkheid en aansprakelijkheid

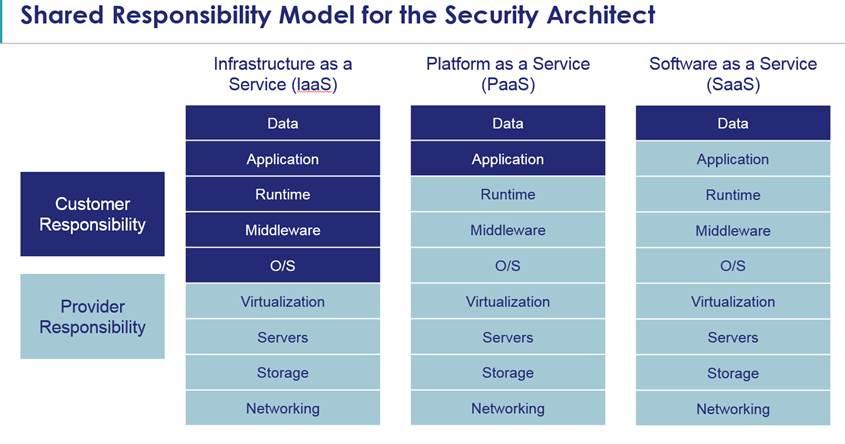

Nu de hoeveelheden data in de cloud blijven groeien, neemt het risico op cyberaanvallen en datalekken net zo hard toe. Hoewel de meeste CSP’s intrinsiek oplossingen bieden voor security en databescherming, ligt de ultieme eindverantwoordelijkheid voor de bescherming van data bij de afnemende organisatie. Dit is overeengekomen in het Shared Responsibility Model waarin afspraken worden gemaakt over verantwoordelijkheid en aansprakelijkheid, ook in relatie tot security.

Het komt erop neer dat er weliswaar een gedeelde verantwoordelijkheid is om data in de cloud te beveiligen, maar er is geen gedeelde aansprakelijkheid. Het beperken van de impact van potentiële security-incidenten waarbij gevoelige data gevaar lopen, komt dan ook volledig voor rekening van de gebruikersorganisatie. Dat geldt ook voor het voldoen aan wet- en regelgeving, zoals de AVG, de Schrems II-uitspraak, PCI-DSS (Payment Card Industry Data Security Standards), HIPAA (Health Insurance Portability and Accountability Act uit de Verenigde Staten) of standaarden die verschillende sectoren in het leven hebben geroepen. Denk bijvoorbeeld aan BIO (Baseline Informatiebeveiliging Overheid).

Integriteit en beschikbaarheid van data

Om de gevolgen van een cloudgerelateerde cyberaanval zo beperkt mogelijk te houden, is het verstandig te gaan werken met data-encryptie. Mochten kwaadwillenden doordringen tot de data, dan kunnen ze er niets mee, omdat ze de data niet kunnen ontsluiten. Maar met het versleutelen van gevoelige data alleen ben je er niet. Encryptie zal gepaard moeten gaan met gericht beheer van de sleutels om data te ontsluiten.

Een gezaghebbende instantie als de Cloud Security Alliance adviseert de organisatie die clouddiensten afneemt zowel het beheer van de sleutels in eigen handen te houden als de controle over het encryptieproces. Het zorgvuldig en flexibel beheren en monitoren van de lifecycle van sleutels is essentieel voor het realiseren van betrouwbaarheid, integriteit en beschikbaarheid van de data. Als organisatie ben je in toenemende mate afhankelijk van de cloud en wil je en kun je deze verantwoordelijkheid niet bij cloudproviders neerleggen.

Efficiënt beheer van encryptiesleutels

Om tot een efficiënt beheer van encryptiesleutels te komen – en op die manier ook tot een betrouwbaar security-beleid – zullen organisaties en hun cloudproviders een aantal obstakels uit de weg moeten ruimen.

- Gebrek aan inzicht in het security– en encryptiebeleid van de verschillende cloudleveranciers. Zeker nu veel organisaties een multi-cloudomgeving hebben ingericht, is het belangrijk dat duidelijk is hoe encryptie schema’s werken. Zolang dat niet helder is, zullen organisaties huiverig zijn om bedrijfskritische data in de cloud op te slaan.

- Het beheer van encryptiesleutels in een multi-cloudomgeving is een uitdaging. Wanneer iedere cloudprovider zijn eigen encryptietechnologie meelevert, zul je als organisatie verschillende wijzen van sleutelbeheer moeten toepassen. Dit is onwenselijk en staat de ontwikkeling van een multi-cloud in de weg.

- Wie is de eigenaar van de sleutels wanneer de encryptietechnologie van de cloudprovider komt? Encryptiediensten van de cloudleverancier zijn wellicht snel uit te rollen en eenvoudig in gebruik, maar zorg ervoor dat je controle hebt over het beheer van de sleutels.

- Controle over het beheer van sleutels is essentieel als het gaat om compliance. Toezichthouders zijn van mening dat sleutelbeheer een onderdeel is van security-beleid en zullen organisaties daar ook op afrekenen.

Multi-clouds beter beveiligd

Organisaties die worstelen met encryptie en databescherming in de cloud, doen er goed aan oplossingen als Bring Your Own Key en Bring Your Own Encryption te onderzoeken. Je moet namelijk een manier vinden om het sleutelbeheer te standaardiseren, centraliseren en automatiseren, zodat je databescherming in de cloud naar een hoger plan kunt tillen. De cloudproviders zijn dan verantwoordelijk voor de beveiliging van de cloudomgeving. Organisaties hebben de verantwoordelijkheid voor de data in de cloud. Zo hou je multi-clouds beter beveiligd en kun je garanderen dat je voldoet aan wet- en regelgeving.

Over de auteur: Guido Gerrits is Regional sales director identity & access management, Benelux & Nordics bij Thales.

Op de hoogte blijven van het laatste nieuws binnen je vakgebied? Volg Emerce dan ook op social: LinkedIn, Twitter en Facebook.

Plaats een reactie

Uw e-mailadres wordt niet op de site getoond