Zscaler ontmaskert crypter, toegepast bij Emotet-, Qbot- en Dridex-malware

Amsterdam – Het Zscaler ThreatLabZ-onderzoeksteam heeft een gemeenschappelijke crypter ontdekt die gebruikt is in recente malware-campagnes van zowel Emotet, Qbot als Dridex. Diezelfde crypter is ook gezien in enkele campagnes van Ursnif en BitPaymer. Een crypter is software die malware kan versleutelen, verhullen en manipuleren. Dat maakt het voor antivirus- en andere beveiligingsprogramma’s moeilijker om de malware te detecteren.

De modulaire malware Emotet functioneert voornamelijk als een downloader of dropper voor andere banking-Trojans. Emotet is sinds vier jaar actief en was in 2018 een van de meest voorkomende malware-families. Dridex stamt af van de Zeus Trojan-familie. Zelfs na een poging van de FBI in 2015 om Dridex neer te halen, blijft deze banking-Trojan actief. Qbot kan op afstand toegang verlenen tot het systeem van een slachtoffer en vervolgens (gestolen) informatie uploaden naar de server van de aanvaller.

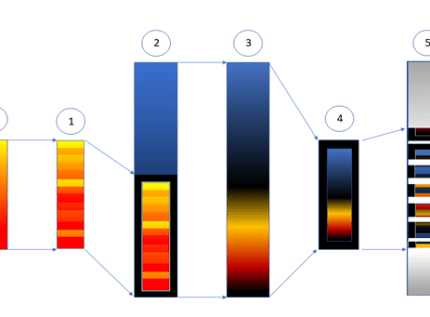

Onlangs zijn er payload-URL’s van Emotet gevonden die Qbot dienen. Ze gebruikten daarbij dezelfde crypter. Deze crypter biedt meerdere beschermende lagen voor het originele binaire malware-bestand. Dit is een voorbeeld van de manier waarop Emotet’s core binary wordt verwerkt en versleuteld in de lagen van de crypter om detectie te voorkomen:

- 0. Originele binaire malware-bestand (code binary)

- 1. Code wordt verduisterd door instructies te husselen en de jump instruction te vervangen

- 2. Verduisterde binary wordt versleuteld en toegevoegd aan het eind van de custom loader binary

- 3. Bestand-alignment van de custom loader binary wordt door elkaar gegooid

- 4. Custom loader binary wordt versleuteld

- 5. Uiteindelijke binary bevat verspreide onderdelen van de versleutelde custom loader binary

Dit artikel is een ingezonden bericht en valt buiten de verantwoordelijkheid van de redactie.