Webwinkels worden zelf verantwoordelijk voor veiligheid betalingen

De PCI Security Council introduceerde in november de derde versie van de Payment Card Industry Data Security Standard (PCI DSS 3.0). Deze editie biedt voor het eerst duidelijkheid over de verantwoordelijkheid van bedrijven die gegevens van creditcardhouders verwerken, opslaan of verzenden. Met name voor webwinkels die ‘redirecten’ kan dit een grote impact hebben.

De PCI Security Council werd in 2006 in het leven geroepen door Visa, MasterCard, American Express, Discover en JCB om de veiligheid van internetbetalingen te vergroten en fraude tegen te gaan. Dat dit onderwerp springlevend is, werd onlangs nog pijnlijk duidelijk. Het Ierse marketingbedrijf Loyaltybuild werd slachtoffer van een externe cyberaanval waarbij de creditcardgegevens van ten minste 376.000 consumenten werden gestolen. Behalve grote reputatieschade voor Loyaltybuild en enorme onrust onder de kaarthouders, kan dit ook flinke financiële schade voor de creditcardmaatschappijen betekenen. Zij draaien immers op voor betalingen die worden gedaan met gestolen gegevens.

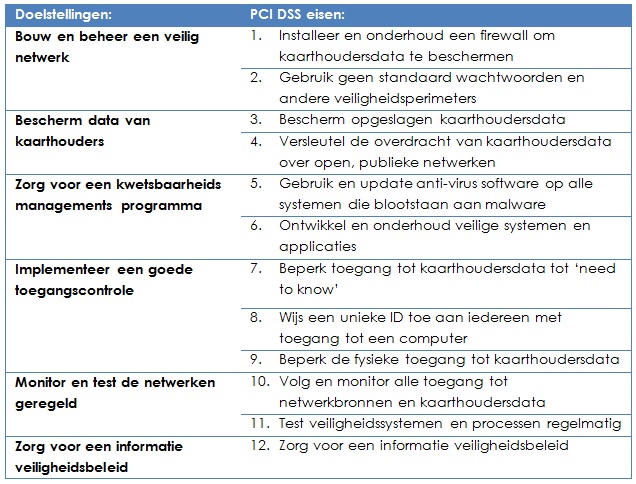

Het is dan ook begrijpelijk dat de creditcardmaatschappijen steeds strenger gaan toezien op iedereen die toegang heeft tot omgevingen waar kaarthoudersgegevens worden verwerkt, opgeslagen of verzonden. In het moderne betalingsverkeer zijn er steeds meer toegangspunten tot deze gegevens, zoals via e-commerce, mobiele platformen en cloud computing. Met PCI DSS stellen de creditcardmaatschappijen voorwaarden – inclusief verplichte certificering en jaarlijkse audits – aan organisaties die met data in aanraking komen. PCI DSS kan worden samengevat in zes doelstellingen, die weer zijn onderverdeeld in twaalf concrete eisen.

PCI DSS 3.0

Na drie jaar voorbereiding werd in november 2013 versie 3.0 van PCI DSS geïntroduceerd. In tegenstelling tot vorige keren, zijn de aanpassingen in PCI DSS 3.0 eerst aan experts uit de industrie voorgelegd en daardoor gelukkig beter toepasbaar in de praktijk. Ook Basefarm heeft als Participating Organisation in de PCI Security Council aan deze evaluatieronde deelgenomen.

De voornaamste doelstelling van PCI DSS 3.0 is om organisaties te helpen zélf een proactieve houding aan te nemen ten aanzien van het beschermen van kaartgegevens. Werken met PCI DSS moet ‘business as usual’ worden. Organisaties zouden zich niet moeten laten motiveren door de noodzaak om ieder jaar hun certificering te behalen, maar moeten handelen vanuit verantwoordelijkheidsbesef voor veiligheid. De 98 wijzigingen die versie 3.0 met zich meebrengt, bevatten veel updates en aanscherpingen van de regels, om blijvend het hoofd te kunnen bieden aan de nieuwste gevaren, zoals malware, virussen en WiFi toegang.

Maar belangrijker nog dan de aanscherpingen en updates, is dat PCI DSS versie 3.0 eindelijk duidelijkheid biedt over de interpretatie van PCI DSS. Met name voor webwinkels schept dit lang verwachte ophelding over de scope van hun verantwoordelijkheid, welke grote gevolgen kan hebben. Webwinkels die hun klanten voor het doen van de betaling doorsturen (‘redirecten’) naar de omgeving van een derde partij, moeten nu ook zélf expliciet kenbaar maken dat zij voldoen aan de eisen van PCI DSS middels een Self Assesment. Het veiligstellen van kaarthoudersgegevens wordt dus een gedeelde verantwoordelijkheid tussen webwinkel, betalingsverwerker en hoster.

Hoewel PCI DSS al vanaf 1 januari 2014 ingaat, krijgen betrokkenen tot 31 december 2014 de gelegenheid om hun systemen aan te passen. Nu de scope van ieders verantwoordelijkheid voor het eerst duidelijk is, zullen de grote creditcardmaatschappijen die in de PCI Security Council zijn verenigd dit ook strenger gaan handhaven. De tijd dat bedrijven zich konden verschuilen achter de onduidelijke richtlijnen is definitief voorbij. Ik voorzie dan ook dat veel webwinkels die veiligheid nog als ‘add-on’ beschouwden een flinke inhaalslag moeten maken. Hun primaire vragen zullen in veel gevallen zijn ingegeven door de angst voor boetes en mogelijk omzetverlies. Maar ik hoop dat ze een stap verder gaan kijken en een veilige omgang met kaarthoudersgegevens écht onderdeel van hun operatie maken. Niemand wil immers in de schoenen van Loyaltybuild staan.

Plaats een reactie

Uw e-mailadres wordt niet op de site getoond