Zo voorkom je dat je marketingactiviteiten lijden onder de nieuwe cross-domain cookie norm

Cookies zijn één van de meest besproken onderwerpen in de wereld van online marketing. Per 4 februari komt Google Chrome met een update om zogenaamde cross-domain cookies veiliger te maken, maar ook om het gebruik hiervan in te perken. Hoe speel je hier op in?

Cross-domain cookies maken het mogelijk om gebruikers over verschillende domeinen te volgen, bijvoorbeeld wanneer gebruikers van je reguliere website (www.website.nl) naar je vacature domein (www.werkenbijwebsite.nl) navigeren. Daarnaast worden ook het gros van alle marketing cookies, zoals van Google of Facebook, cross-domain gebruikt. De update van Google Chrome gaat een grote impact hebben op het gebruik van dit type cookie en de browsers van partijen als Mozilla en Microsoft gaan het voorbeeld van Google volgen.

Maar wat gaat er nu concreet veranderen? Heads-up: de rest van dit verhaal wordt iets technischer, dus misschien wil je deze doorsturen naar je developer of data analist.

Cookies en het attribuut SameSite

Wellicht is de volgende regel je reeds opgevallen wanneer je in de console kijkt op Google Chrome:

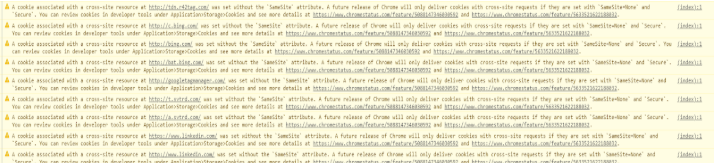

“A cookie associated with a cross-site resource at <URL> was set without the `SameSite` attribute. A future release of Chrome will only deliver cookies with cross-site requests if they are set with `SameSite=None` and `Secure`. You can review cookies in developer tools under Application>Storage>Cookies and see more details at <URL> and <URL>.”

Het gaat hier om het cookie attribuut SameSite. SameSite is een attribuut dat je mee kunt geven aan een cookie, net als onder andere Value, Domain en Expires/Max-Age. Zoals de naam al een klein beetje verklapt, is SameSite een instelling die bepaalt of cookies alleen op het eigen domein gebruikt kunnen worden, of ook voor cross-domain doeleinden dienen. Op zich geen heel spannende instelling zou je zeggen. Wat gaat Google Chrome hier mee doen?

De werking van SameSite

Om dat te begrijpen is het eerst belangrijk om te weten wat het SameSite attribuut precies doet. Aan SameSite kunnen 3 waardes meegeven worden: Strict, Lax en None. Strict en Lax zijn waardes die gebruikt worden voor cookies die alleen gebruikt worden op het opgegeven domein. None is de waarde die meegeven wordt aan cross-domain cookies, zoals de marketing cookies die we hierboven beschreven. Mocht je cross-domain cookies gebruiken en de SameSite waarde op None hebben gezet, dan is het ook belangrijk dat je de instelling Secure meegeeft aan de cookie, om de cookie verbinding veilig te maken.

Op dit moment negeren veel developers het gebruik van het SameSite attribuut en vullen hier simpelweg geen waarde in. Wanneer het SameSite attribuut geen waarde heeft, kan deze gebruikt worden voor cross-domain tracking. Het is dus niet verplicht om hier de waarde None aan mee te geven als je gebruik wilt maken van de cross-domain mogelijkheden zoals hierboven beschreven staat. Dit maakt de cookies echter kwetsbaar voor gevaren van buitenaf, zoals onder andere een Cross-Site Request Forgery.

Geen SameSite attribuut is geen cross-domain functionaliteit

Dit is waar de grote verandering vanaf 4 februari impact gaat maken. Om ervoor te zorgen dat cookies niet kwetsbaar meer zijn voor dit soort gevaren, gaat Google Chrome alle cookies die geen waarde hebben voor het SameSite attribuut, automatisch behandelen alsof de waarde Lax is. Dit betekent dat de cookies die dienen voor cross-domain functionaliteiten, maar geen SameSite=None; Secure waarde hebben, niet meer cross-domain gebruikt kunnen worden.

Impact en oplossingen

De impact die deze instelling heeft is groter dan je waarschijnlijk denkt. Bepaalde functionaliteiten op je website die afhankelijk zijn van cross-domain cookies werken niet meer, dataverzameling gaat foutief en je marketingactiviteiten maken minder impact. Tenminste, als je er niks aan doet.

Je kunt hier gelukkig wel iets aan doen! Als je cross-site cookies zelf plaatst en beheert, dan moet je de Samesite=None; Secure instelling toepassen voor deze cookies. De implementatie hiervan is vanzelfsprekend voor je of je developer.

Voor cookies die niet door je direct geplaatst worden ben je afhankelijk van de partijen die de cookies wel plaatsen. Partijen als Google zorgen ervoor dat hun cookies tegen die tijd up-to-date zijn. Bij andere partijen moet je dit mogelijk navragen om te kijken wat zij doen met deze nieuwe cross-domain cookies norm. Hoe weet je welke partijen dat zijn? Ga naar je website, klik op je rechtermuisknop, klik op inspecteer en vervolgens zie je in de console de volgende gele meldingen:

Buiten de veiligheidsoverwegingen geeft de verplichte nieuwe instelling gebruikers ook meer transparantie en vrijheid. Browsers kunnen straks de mogelijkheid bieden om gebruikers zelf te laten bepalen wat voor type cookies zijn accepteren: same site of cross domain. Kortom: een kleine instelling, met mogelijk veel impact.

Over de auteur: Jeffrey Buik is data, tech & optimization consultant bij Merkle Nederland.

Plaats een reactie

Uw e-mailadres wordt niet op de site getoond