Kwantumrisico voor de ethereum-blockchain: tegenslag of eindstation?

Hoe groot is de dreiging van kwantumcomputers voor de Ethereum-blockchain? En hoe kom je tot een kwantumveilige oplossing?

Cryptovaluta winnen aan populariteit. Met een marktwaarde van meer dan $2 biljoen in 2021 zijn deze digitale munten een plek in het normale monetaire systeem aan het veroveren. De meeste mensen weten inmiddels wel dat cryptovaluta steunen op gedecentraliseerd vertrouwen, en dat de veiligheid gewaarborgd wordt door cryptografie in plaats van door een centrale autoriteit. Minder groot is het bewustzijn dat de veiligheid van cryptovaluta in gevaar komt als het wetenschappers lukt om kwantumcomputers te ontwikkelen. Naar verwachting kunnen zulke computers in de toekomst de code van sommige moderne beveiligingsalgoritmes breken. Algoritmes waarvoor nog geen duidelijke opvolgers klaar staan. Hoe berekenen we de kwantumdreiging voor de blockchain van ethereum, vergeleken met onze eerdere resultaten voor bitcoin? En wat komt er allemaal kijken bij herstelmaatregelen?

In dit artikel richten we ons op drie grote vragen:

- Welke impact heeft de opkomst van kwantumcomputers op cryptovaluta?

- Wat is het verschil tussen opslag- en transportaanvallen?

- Wanneer wordt dit een probleem?

Gebruik van cryptografie bij cryptovaluta

Het idee van cryptovaluta is dat mensen onderling geld kunnen uitwisselen zonder dat daar een centrale autoriteit (zoals een bank) bij komt kijken. In plaats daarvan zijn er algoritmes om onder andere akkoord te geven, de transactie te verwerken, en de gevoelige data te beschermen. De beveiliging is tweeledig: hashing-algoritmes en public key cryptography of PKC. Men gaat ervan uit dat deze algoritmes veilig zijn en bescherming bieden tegen elke mogelijke aanval met de momenteel beschikbare rekenkracht. Kwantumcomputers beloven echter meer geavanceerde rekenkracht, en de cryptomarkt is daar niet klaar voor.

Het in 1996 ontwikkelde algoritme van Grover verlaagt bijvoorbeeld naar verwachting de veiligheid van hashing-algoritmes met maar liefst 50%. Nog belangrijker is het algoritme van Shor, ontwikkeld door Peter Shor in 1994, dat naar verwachting alle bij cryptovaluta gebruikte PKC kan kraken– en dus de digitale handtekening van vrijwel alle cryptomunten. In deze blog richten we ons voornamelijk op de gevolgen voor PKC.

Adressen en transacties

Om de impact van kwantumcomputers op de blockchain voor ethereum te begrijpen en te berekenen, moeten we eerst dieper ingaan op het systeem voor adressen en transacties.

Adresstructuur

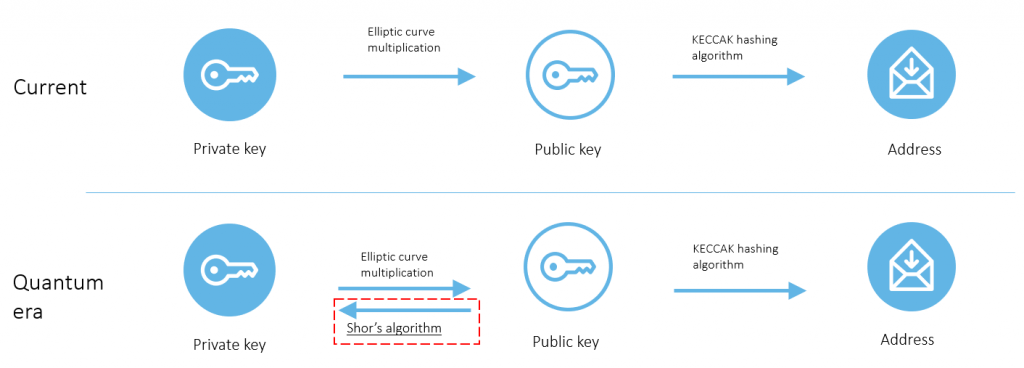

Cryptogeld is gekoppeld aan een specifiek adres, net als in traditioneel bankieren, waar het geld staat opgeslagen onder een rekeningnummer. Om toegang te krijgen tot het geld op je bankrekening heb je je inloggegevens nodig. Bij cryptomunten wordt deze authenticatie uitgevoerd met behulp van cryptografie. Er bestaat een wiskundige relatie tussen het authenticatiebewijs van een gebruiker (privésleutel, oftewel private key, vergelijkbaar met een wachtwoord) en het bijbehorende rekeningnummer (adres). De relatie tussen de privésleutel, de openbare sleutel (public key) en het adres staat afgebeeld in fig. 1. De beveiliging is gebaseerd op het eenrichtingsverkeer tussen privésleutels en adressen. Iemand met de inloggegevens kan toegang krijgen tot de rekening (en dus transacties uitvoeren), maar kennis van het rekeningnummer geeft geen informatie over de inloggegevens.

Figuur 1: De relatie tussen privésleutels en Ethereum-adressen. Kwantumcomputers kunnen het eenrichtingsverkeer tussen private en publieke sleutels doorbreken.

Transacties

Bij het uitvoeren van een transactie hebben gebruikers hun authenticatiebewijs (privésleutel) nodig om de transactie digitaal te ondertekenen en op het netwerk te zetten. Om een met een privésleutel ondertekende transactie te controleren, is de bijbehorende publieke sleutel nodig. Daarom is de publieke sleutel opgenomen in de transactiegegevens. Met alle vereiste data kan iedereen controleren dat de rechtmatige eigenaar van het geld degene is die de transactie heeft aangevraagd, zonder dat de private sleutel blootgegeven wordt.

Kwantumdreiging voor ethereum

De beveiliging van ethereum (en andere cryptovaluta) beschermt dus het eenrichtingsverkeer tussen de privésleutel en het adres. Een kwantumcomputer die het algoritme van Shor toepast is naar verwachting straks in staat om het eenrichtingsverkeer deels te doorbreken. Dit is te zien in figuur 1. Via deze methode kan de kwantumcomputer alleen de privésleutel van een bepaald adres afleiden als de openbare sleutel al bekend is. Dat kan dus alleen als het adres al eerder is gebruikt om geld te verzenden.

Daarom bestaan er alleen kwantumrisico’s voor geld dat opgeslagen staat op adressen waarmee er al een transactie uitgevoerd is. Adressen waarvan de publieke sleutel nog niet bekend is (omdat er nog geen geld overgemaakt is naar andere adressen), worden dus niet bedreigd door de momenteel bekende kwantumaanvallen.

Door de unieke manier waarop cryptografie voor cryptogeld wordt toegepast ontstaat kwetsbaarheid voor twee verschillende soorten kwantumaanvallen: de opslagaanval en de transportaanval.

Opslagaanval

Om een opslagaanval uit te voeren, gaan de dieven eerst op zoek naar een kwetsbaar adres. Met een kwantumcomputer leiden ze vervolgens de privésleutel af van het kwetsbare adres, waarmee ze het geld kunnen overmaken naar hun eigen, veilige adres.

Voor aanvallers is het juist in de ethereum blockchain niet moeilijk om kwetsbare adressen te vinden. Elke computer in het netwerk houdt namelijk een balans bij: de “world state”. Daarin staan alle adressen die ooit gebruikt zijn, met een teller die laat zien hoe vaak elk adres gebruikt is om geld van over te maken. Dieven kunnen gemakkelijk een lijst samenstellen van alle adressen in de wereldstatus waarvoor de teller op 1 of meer staat. Uit die lijst kiezen ze dan een adres waar veel geld op staat. Vervolgens zoeken ze in de blockchain een willekeurige transactie die door dat adres gedaan is om de bijbehorende publieke sleutel te krijgen. Met deze publieke sleutel kunnen ze, zoals hierboven besproken, met een kwantumcomputer de private sleutel afleiden en geld stelen van het betreffende adres.

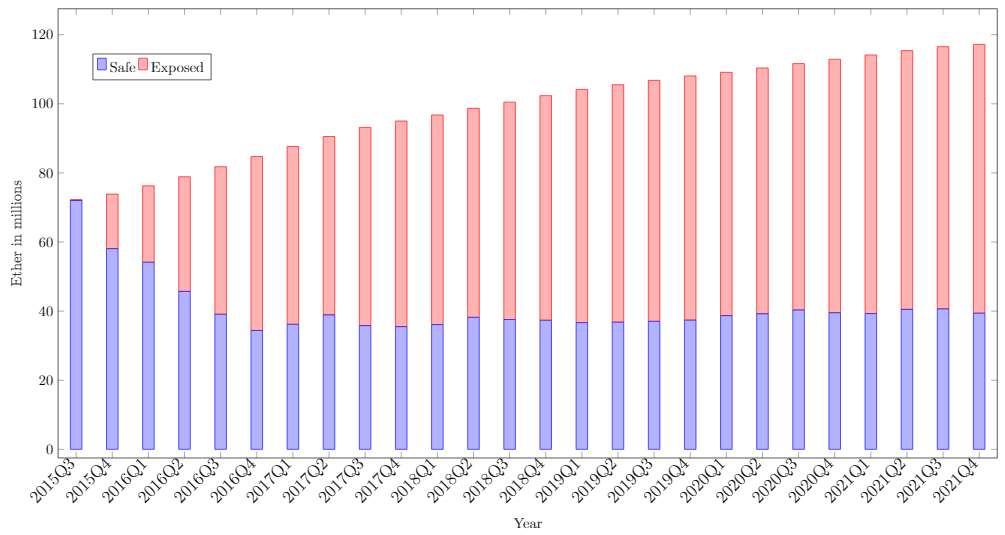

We hebben een analyse uitgevoerd op de ethereum blockchain om te achterhalen hoeveel van dit cryptogeld kwetsbaar is voor dit type aanval. Bij deze analyse richten we ons alleen op ether, de eigen token van ethereum, en laten we tokens van derden buiten beschouwing. De analyse kijkt dus ook niet naar tokens die geïmplementeerd zijn door middel van de ERC20-standaard. Als dergelijke tokens echter op een kwetsbaar adres opgeslagen zijn, dan kunnen ze ook via een opslagaanval gestolen worden.

In fig. 2 zien we het resultaat van de analyse. Het totale volume aan ether in omloop groeit in de loop der tijd, en we maken onderscheid tussen veilige en kwetsbare adressen. Het blijkt dat meer dan 65% van alle ether kwetsbaar is voor een kwantumaanval. Vergeleken met de 25% kwetsbare adressen die we vonden bij bitcoin1 is dit een aanzienlijk hoger percentage, dat bovendien almaar stijgt.

Het grote verschil tussen ethereum en bitcoin is het feit dat de architectuur van bitcoin ervoor zorgt dat een nieuw adres wordt aangemaakt voor elke transactie (het “UTXO-model”). Binnen de architectuur van ethereum wordt steeds hetzelfde adres hergebruikt, tenzij dat niet mogelijk is (het “accountmodel”). Voor ethereum is er bewust gekozen voor het accountmodel om het gebruik van zogenaamde “smart contracts” te faciliteren. Dat betekent echter wel dat het opgeslagen geld van gebruikers gevoeliger is voor kwantumaanvallen.

Figuur 2: Ontwikkeling in de tijd van de hoeveelheid ether die wel (rood) en niet (blauw) kwetsbaar is voor opslagaanvallen met kwantumcomputers.

Transportaanval

Zoals hierboven beschreven, moeten gebruikers die een cryptogeldtransactie uitvoeren, de openbare sleutel publiceren die gekoppeld is aan het adres van de verzender. De transactie gaat dan verder naar het netwerk en wordt opgenomen in een nieuw blok. In de tijd tussen het uitzenden van de transactie (het publiceren van de publieke sleutel) en het opnemen van de transactie in een blok krijgen aanvallers een kans. Zij kunnen de uitgezonden transactie afluisteren, snel de privésleutel afleiden, en een concurrerende transactie versturen naar hun eigen adres.

Voor de ethereum blockchain kost het ongeveer 10 tot 20 seconden om een nieuw blok te maken. Kwantumcomputers hebben straks hoogstwaarschijnlijk veel meer tijd nodig om privésleutels at te leiden. Wel kunnen dieven tegelijkertijd nog verschillende methodes gebruiken om de verwerking van de transactie te vertragen. Hiermee winnen ze misschien genoeg tijd om de kwantumaanval uit te voeren. Bovendien kan het ethereumnetwerk overbelast raken, en duurt het soms uren of zelfs dagen voordat de transactie verwerkt is. Zo krijgen aanvallers voldoende tijd om de aanval uit te voeren. Ze kunnen bovendien zorgen dat hun eigen transactie voorrang krijgt door de verwerkende computers op het netwerk een hogere vergoeding te bieden dan die van de oorspronkelijke transactie.

Waarin verschillen opslag- en transportaanvallen?

Voor een transportaanval is er een kwantumcomputer nodig die snel privésleutels kan afleiden, terwijl een opslagaanval niet tijdsgebonden is: zelfs als het weken of maanden duurt om een enkele privésleutel af te leiden, werkt het (zolang het geld niet intussen van het adres afgehaald is). Als kwantumcomputers eenmaal beschikbaar zijn, worden opslagaanvallen dus eerder mogelijk dan transportaanvallen. Daar staat tegenover dat dieven alleen opslagaanvallen kunnen uitvoeren op geld dat opgeslagen staat op kwetsbare adressen, terwijl een transportaanval altijd mogelijk is zolang het geld onderweg is.

Hoe verkleinen we de risico’s? Er zijn meerdere strategieën mogelijk binnen het huidige protocol, zoals het niet hergebruiken van adressen. Dit soort maatregelen staan in veel gevallen echter haaks op de oorspronkelijke ontwerpprincipes van het platform, en dat kan leiden tot onbedoelde neveneffecten. Zo is ethereum gebaseerd op het “accountmodel”, waarbij het hergebruik van adressen juist handig is. Om de kwantumdreiging echt aan te pakken, is het essentieel om over te stappen op beveiligingsalgoritmes met een veel hogere wiskundige complexiteit, zodat zelfs de immense rekenkracht van kwantumcomputers die niet kunnen kraken. Dat heeft natuurlijk wel een aantal technische en bestuurlijke gevolgen, waar we later op terugkomen.

Wanneer wordt dit een probleem? De tijdlijn voor kwantumcomputers

De technologie achter kwantumcomputers staat nog in de kinderschoenen. De momenteel beschikbare kwantumcomputers zijn dan ook nog lang niet in staat om cryptovaluta aan te vallen. Er moeten nog heel wat innovaties komen voordat kwantumcomputers werkelijk een bedreiging vormen. Eerst moet het aantal qubits drastisch toenemen (miljoenen in plaats van de tientallen die we nu hebben) en moet de kwaliteit omhoog. Verder moet het ruisniveaus vele malen worden teruggebracht: een niet te onderschatten wetenschappelijke en technische uitdaging. Het blijft voorlopig dus nog zeer de vraag wanneer de kwantumdreiging zich daadwerkelijk gaat voordoen.

Het Risk Institute heeft, samen met professor Michele Mosca van de Universiteit van Waterloo in Canada, een onderzoek uitgevoerd onder kwantumexperts. Een meerderheid hiervan ziet binnen 15 jaar een grote kans dat kwantumcomputers de aanval openen op public key cryptography.

De kwantumtijdlijn blijft voorlopig dus nog onzeker. Risicobeheer gaat echter niet om precieze voorspellingen. Het gaat erom de waarschijnlijkheid en impact van gebeurtenissen te schatten en op basis daarvan de risico’s vast te stellen. En het gaat erom risicobeperkende maatregelen te bedenken die aansluiten bij de vooraf vastgestelde risicotolerantie. Met de opkomst van cryptovaluta (en blockchains in het algemeen) wordt de impact van toekomstige kwantumaanvallen zo groot dat we hier nu al aandacht aan moeten besteden. Het probleem treedt namelijk niet op wanneer de eerste kwantumcomputer met succes een aanval uitvoert, maar wanneer we beseffen dat er onvoldoende tijd is om de risico’s het hoofd te bieden.

Overgang naar kwantumveilige cryptomunten

Ondanks de onduidelijke termijn voor de ontwikkeling van kwantumcomputers, wordt algemeen aanvaard dat cryptomunten uiteindelijk over moeten stappen op kwantumveilige algoritmes. Bij deze overgang zijn vooral twee factoren van belang. Ten eerste de techniek: kwantumveilige algoritmes moeten eerst nog ontwikkeld, getest en gestandaardiseerd worden voordat ze kunnen worden geïmplementeerd. Momenteel is NIST bezig met een standaardiseringsproces voor kwantumveilige algoritmes, waar naar verwachting in 2022 meer over bekend wordt. Voor cryptovaluta is de keuze van het algoritme van cruciaal belang. Alle momenteel beschikbare opties hebben flinke nadelen vergeleken met de huidige algoritmen, bijvoorbeeld wat betreft de vereiste verwerkingstijd, de sleutelgrootte of de grootte van de digitale handtekening. Sowieso liggen cryptoplatformen veelal onder een vergrootglas en treden er schaalbaarheidsproblemen op. De kwantumveilige nieuwe algoritmes kunnen dus een extra belemmering vormen voor de groei van deze technologie.

De tweede factor die bepalend is voor de overgang naar nieuwe algoritmes is het gedecentraliseerde bestuursmodel van cryptovaluta. Hierdoor is voor elke substantiële wijziging van het protocol een brede consensus nodig. Aangezien cryptografie zo diep verankerd zit in de architectuur van cryptomunten, leidt een eventuele migratie naar nieuwe cryptografische algoritmes tot eindeloze discussie over specifieke ontwerpkeuzes. In het verleden heeft dat soms geleid tot aftakkingen in de blockchain (hard forks), wat een negatieve impact heeft op het vertrouwen in het protocol. De overgang naar kwantumveilige cryptografie wordt waarschijnlijk de meest fundamentele aanpassing tot nu toe, dus is het nauwelijks te voorspellen hoe moeilijk het wordt om consensus te bereiken. Wellicht blijkt het unieke gedecentraliseerde bestuursmodel uiteindelijk ook een keerzijde te hebben.

Gezien de verwachte problemen op zowel technisch als bestuurlijk gebied zal er veel tijd nodig zijn om cryptovaluta te beveiligen tegen kwantumaanvallen. Op dit moment hebben nog maar weinig cryptomunten de eerste stappen naar kwantumveiligheid gezet, en de meeste andere benoemen dit probleem niet eens in hun roadmaps. Om de toekomst van cryptogeld veilig te stellen, is het naar onze mening essentieel dat ontwikkelaars zicht krijgen op de risico’s, een migratieplan opstellen en dit in hun roadmap opnemen. Nu tot actie overgaan biedt ruimte voor een adequate voorbereiding en leidt uiteindelijk tot een soepele overgang. Als we niet op tijd handelen en pas haastig naar oplossingen gaan zoeken wanneer de dreiging acuter is, neemt de kans op implementatiefouten toe, met alle problemen van dien.

Over de auteur: Itan Barmes is Quantum security lead bij Deloitte en project fellow bij het World Economic Forum

Op de hoogte blijven van het laatste nieuws binnen je vakgebied? Volg Emerce dan ook op social: LinkedIn, Twitter en Facebook.

Plaats een reactie

Uw e-mailadres wordt niet op de site getoond